Les 8 meilleurs outils gratuits de cybersécurité pour assurer votre sécurité en tant que travailleur à distance.

En tant que travailleur à distance, il est opportun que vous soyez attentif aux menaces de cybersécurité. Vous devez vérifier vos réseaux Wi-Fi pour vous assurer qu’ils sont suffisamment sans risque pour accéder à des informations délicates. En effet, la moindre faille dans votre système peut vous révéler aux cybercriminels. Heureusement, il existe des outils de cybersécurité pour éviter cela.

Ces dispositifs protègent les informations de l’entreprise contre le vol et sont également disponibles en différents types. Si certains renforcent votre sécurité en vous avertissant des attaques possibles, d’autres vous protègent directement des cybercriminels. Voici une liste des meilleurs outils de cybersécurité gratuits pour vous protéger en tant que travailleur à distance.

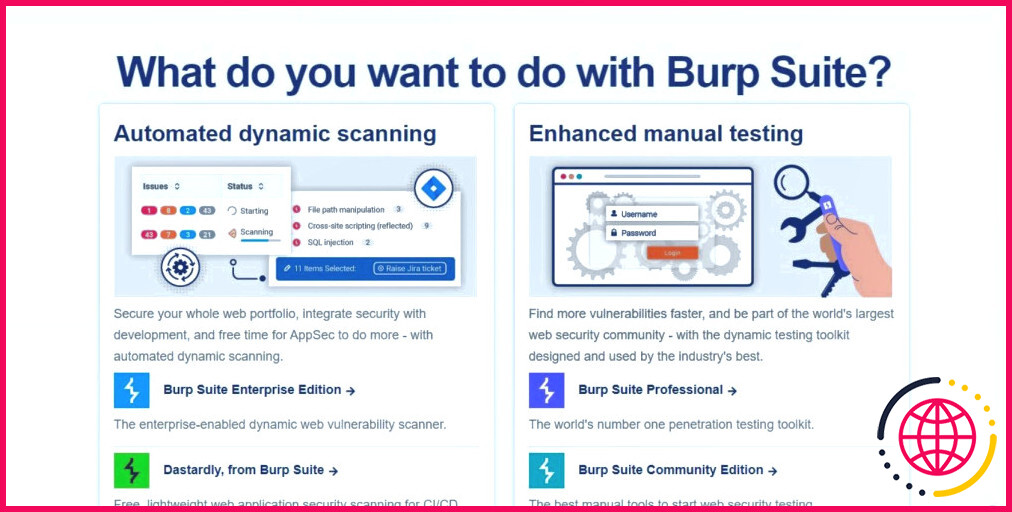

1. Burp Suite

Burp Suite est un ensemble d’outils utilisé pour les tests de pénétration. Il aide à jauger les points faibles de votre système de sûreté et de sécurité ainsi que le moment où il faut les changer. Burp Suite utilise une collection de dispositifs qui aident à se protéger contre le piratage.

Burp Suite examine les vulnérabilités en utilisant un crawler Internet qui cartographie l’application que vous souhaitez vérifier. Il dispose d’un formidable proxy d’interception qui évalue et modifie également le trafic des sites web ainsi que les requêtes que vous envoyez d’un navigateur à une cible.

L’objectif est de passer au crible tous les angles des assauts possibles des cybercriminels. Le composant le plus efficace– Burp Suite est disponible dans une version gratuite qui vous donne accès à beaucoup de ces attributs.

2. Defendify

Defendify est une plateforme SaaS de cybersécurité sur internet qui fournit une sécurité standard aux entreprises. En tant que travailleur à distance, il est habituel de traiter avec différents appareils et dispositifs. Ainsi, Defendify traite des couches de sécurité qui fournissent une défense à travers les technologies modernes, spécifiquement si vous n’avez pas d’équipe de cybersécurité externe.

La couche initiale est l’analyse et le test, qui vérifie les points faibles de vos systèmes et technologies modernes. Une bonne compréhension de ces éléments vous aiderait à vous améliorer dans ce domaine. Vous déterminerez de même les vulnérabilités des données qui peuvent vous exposer au piratage.

La deuxième couche aide à éduquer les membres de l’équipe sur les dangers de la cybersécurité ainsi que sur la façon de les aborder, et la troisième couche aide à déterminer les dangers avec une surveillance énergique et aussi une compréhension. Ces 3 fonctionnalités sont disponibles sur la plateforme de manière totalement gratuite.

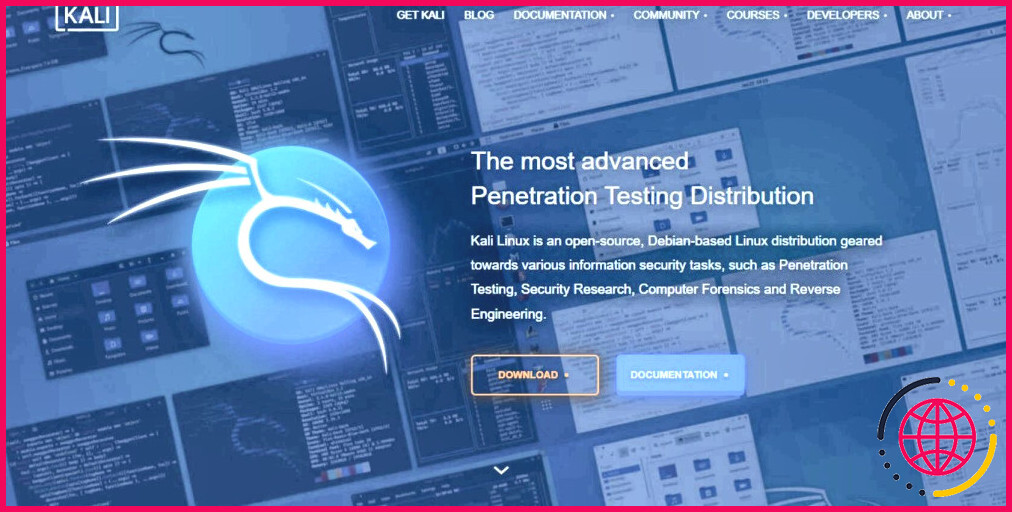

3. Kali Linux

Kali Linux est un dispositif de cybersécurité open-source, basé sur Linux, conçu pour les tests de pénétration. Il peut en outre exécuter des audits de protection et également des expertises numériques. Contrairement à divers autres dispositifs, vous pouvez monter Kali Linux sur des smartphones, des machines en ligne préconstruites, et aussi Amazon Web Services. De plus, en raison de sa flexibilité, il s’agit d’un moyen rentable d’appliquer la cybersécurité avec un budget limité.

En tant qu’extension de la distribution Debian, Kali Linux est stable, sûr et proposé gratuitement. Ses fonctions réseau sont désactivées par défaut pour éviter que des facteurs externes n’influencent sa configuration. La variante actuelle de Kali Linux comprend plus de 600 outils de test de pénétration qui sont préinstallés, ce qui donne cette sûreté et cette sécurité supplémentaires pour vos systèmes.

4. Wireshark

Si vous vous délectez à utiliser des concentrateurs de réseau en tant que travailleur à distance, vous pouvez être vulnérable à une attaque de reniflage de réseau. Wireshark est l’excellent outil pour se protéger contre ces frappes, où les cybercriminels vérifient les réseaux à la recherche d’informations. En tant qu’analyseur de procédures, cet appareil vérifie le trafic web d’informations et analyse également les signaux que chaque système communique.

À l’aide d’un Wireshark, vous pouvez tracer les liens des renifleurs de réseau ainsi que détecter lorsqu’il y a une poussée du trafic web du réseau. Wireshark est également utilisé comme dispositif de dépannage. Il détecte les serveurs lents et analyse le trafic HTTP des sites Web.

Les entités telles que les établissements d’enseignement, les entreprises locales et les entreprises électroniques peuvent utiliser Wireshark pour protéger des informations exclusives contre les renifleurs. Il inspecte les logiciels malveillants et les possibilités de piratage dans vos systèmes, réduisant ainsi votre susceptibilité à une cyber-attaque. Cet outil est proposé pour les variantes de Windows ainsi que de MacBook.

5. PfSense

PfSense est un programme logiciel gratuit et open-source basé sur la distribution FreeBSD. Il fonctionne comme un logiciel pare-feu et un routeur, protégeant votre système informatique contre le trafic non approuvé en filtrant les réseaux, ne permettant que les réseaux sécurisés. De cette manière, personne ne peut voler des informations sensibles ou pirater votre système.

PfSense est de plus en plus apprécié par les travailleurs à distance et les indépendants et convient parfaitement à un usage domestique. Ce dispositif est extensible, de sorte que vous obtenez une configuration détaillée de votre travail. En outre, il dispose également de bâtiments anti-spoofing qui protègent vos systèmes contre les spoofers qui peuvent voler les informations de l’entreprise et aussi les falsifier.

Ses attributs d’obstruction GeoIP vous aident à bloquer le trafic provenant de lieux particuliers. La meilleure composante de l’utilisation de PfSense est sa fonction d’authentification de l’utilisateur qui accrédite l’accès à votre réseau en fonction de certains codes que vous avez utilisés.

6. KeePass

KeePass est un gestionnaire de mots de passe totalement gratuit et open-source pour Windows. Si vous n’utilisez pas Windows, il existe des alternatives multiplateformes qui sont entièrement compatibles avec KeePass, notamment . KeePassXC. Quoi qu’il en soit, cet outil est le meilleur pour obstruer l’accès aux cyberpunks ainsi que pour empêcher les cyber-voleurs de prendre vos mots de passe. Il est en outre facilement disponible dans des variantes mobiles.

KeePass utilise plusieurs astuces de clients pour offrir une protection solide. Cela vous permet d’utiliser plusieurs astuces pour plusieurs serveurs, ce qui est excellent si vous gérez différents clients. Pour utiliser cette fonction sur votre androïde, vous devez d’abord découvrir exactement comment ajouter plusieurs comptes individuels sur votre androïde et aussi comprendre juste comment faire usage du paramètre visiteur.

De plus, vos mots de passe ne sont pas sur le cloud puisque KeePass les stocke, ainsi que vos informations sensibles, sur votre gadget de quartier, ce qui protège bien mieux vos fichiers des regards indiscrets. KeePass est également réglable, ce qui vous donne un excellent contrôle sur la sécurité. Enfin, cet outil ne nécessite pas de plugins ou d’installations supplémentaires, ce qui le rend beaucoup moins difficile.

7. Tripwire

Tripwire est juste l’une des meilleures options de cybersécurité pour les entreprises électroniques et informatiques. C’est une application logicielle open-source gratuite qui vérifie et vous informe lorsqu’il y a une modification de données dans votre système. Les employés à distance en ont besoin pour empêcher les réseaux corrompus et aussi les documents de s’infiltrer dans leurs systèmes.

Il est efficace pour capturer les intrus ainsi que pour maintenir la sécurité de vos systèmes en ligne. En vérifiant l’intégrité de vos fichiers, il vous informe des ajustements destructeurs pour un contrôle rapide des dommages.

Tripwire peut informer qui modifie quoi et aussi donner des détails sur la manière dont ils effectuent ces modifications. Il fonctionne sur les systèmes d’exploitation Windows, Linux, Unix et macOS. Il dispose en outre d’excellentes capacités de suivi de l’intégrité des outils réseau, des instances de sources de données et des solutions de répertoire. En procédant ainsi, vous pouvez vérifier chaque petite chose dans votre système d’un seul coup d’œil.

Vous pouvez également suivre les données, les choses du plan de groupe, les astuces du registre, ainsi que la sortie des commandes. Lorsque l’un de ces éléments change, Tripwire offre un aperçu de la façon dont cela s’est produit afin de vous aider à éviter de futurs incidents. Il peut également cartographier l’aspect exact de ces éléments et découvrir s’ils ont été modifiés. Tripwire est un outil qui aide à une bonne surveillance de la sécurité.

8. Aircrack- ng

Aircrack- ng est une collection d’outils de sécurité Wi-Fi utilisés pour les tests d’infiltration. Il assure le suivi des réseaux, examine les attaques, effectue un dépistage de pénétration et divise également les réseaux Wi-Fi pour jauger la vulnérabilité d’un système. Bien que cela semble être un outil technique supplémentaire, les travailleurs à distance peuvent néanmoins l’utiliser pour renforcer la sécurité de leurs informations.

Cette combinaison d’appareils permet de repérer les points d’accès faibles, de détecter le trafic de sites Web usurpés ainsi que les points d’accès, et de diviser les mots de passe Wi-Fi destructeurs. Comme les autres, c’est aussi un outil gratuit et open-source. Il possède des fonctions de reniflage de paquets qui permettent d’examiner les paquets et également d’exporter les données des paquets pour arrêter les attaques de protection.

Vous pouvez utiliser Aircrack-ng pour les systèmes d’exploitation Linux, Windows, macOS, FreeBSD, NetBSD et Open BSD. C’est l’outil idéal si vous essayez de trouver un outil gratuit qui fournit une protection Wi-Fi de premier ordre.

Assurer la sécurité des données dans un environnement distant

Mis à part le fait de traiter avec des spécialistes de la cybersécurité sur votre lieu de travail pour améliorer la protection des données, vous pouvez vérifier les faiblesses de votre réseau ainsi que les réajuster en utilisant ces dispositifs. Cela dit, atteindre la sécurité des informations dans une atmosphère distante est juste possible lorsque vous pratiquez des routines de confidentialité appropriées et que vous sécurisez également vos informations privées lorsque vous fonctionnez en ligne.

S’abonner à notre e-newsletter

Quels sont les outils utilisés par la sécurité de l’information pour protéger l’entreprise contre les cybermenaces ?

Outils de cybersécurité. Outils de surveillance de la sécurité du réseau. Ces outils sont utilisés pour analyser les données du réseau et détecter les menaces basées sur le réseau. Outils de chiffrement. Outils d’analyse de la vulnérabilité du Web. Tests de pénétration. Logiciels antivirus. Détection des intrusions dans le réseau. Renifleurs de paquets. Outils de pare-feu.

- Outils de surveillance de la sécurité du réseau. Ces outils sont utilisés pour analyser les données du réseau et détecter les menaces basées sur le réseau.

- Outils de cryptage.

- Outils d’analyse de la vulnérabilité du Web.

- Tests de pénétration.

- Logiciels antivirus.

- Détection des intrusions dans les réseaux.

- Renifleurs de paquets.

- Outils de pare-feu.

Est un produit de sécurité web gratuit et open source ?

KeePass est un gestionnaire de mots de passe gratuit et open source qui stocke les mots de passe en toute sécurité. Cet outil de sécurité permet aux utilisateurs d’avoir un seul endroit pour leurs mots de passe uniques pour les sites Web, les comptes de messagerie, les serveurs Web ou les identifiants de connexion au réseau.