Vous êtes-vous déjà demandé pourquoi certaines personnes et aussi des entreprises accordent une grande importance à leurs applications Internet ? Ils comprennent que le fait de ne pas se concentrer…

Les cybercriminels recherchent constamment le réseau suivant à attaquer. Une petite opportunité est tout ce dont ils ont besoin pour frapper. L’analyse du réseau est disponible pour sécuriser votre réseau…

Un système de noms de domaine (DNS) fait partie des éléments nécessaires qui cultivent les communications sur Internet. Les applications Internet ainsi que les services cloud en dépendent pour leur…

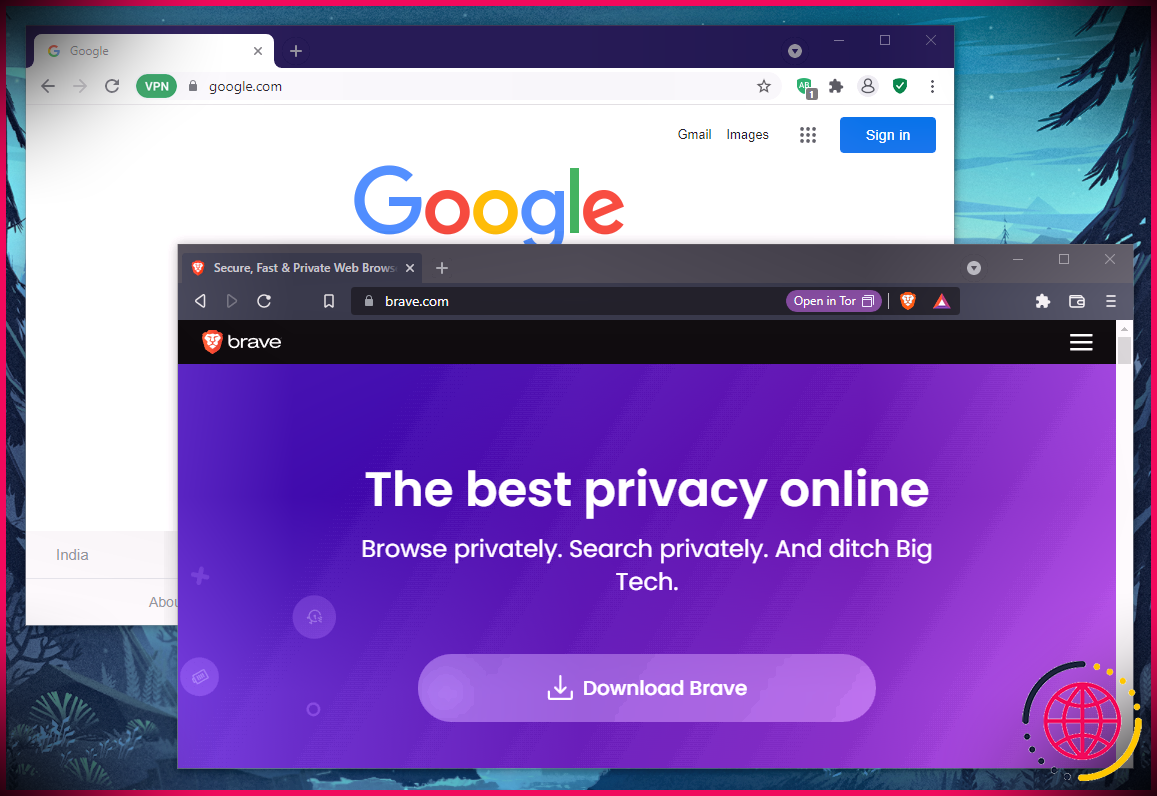

Brave est un navigateur Web de plus en plus populaire qui s’adresse aux utilisateurs soucieux de leur vie privée. Cependant, il existe quelques options supplémentaires qui pourraient remplacer Brave. Avast…

Le mot « hacker » crée l’image d’un méchant assis dans une pièce sombre, essayant de s’introduire dans un réseau informatique. Mais tous les pirates ne sont pas mauvais. Il existe différents…

Utilisé pour décrire tout type de malware qui crypte des fichiers jusqu’au paiement d’une rançon, le terme « ransomware » est entré dans le lexique populaire, le nombre d’attaques augmentant chaque année.…

Chaque fois qu’un site Web tombe en panne, deux mots sont utilisés plus que d’autres : DDoS et DoS. Non seulement ils ont un son similaire, mais ils ont aussi…

Les préoccupations en matière de cybersécurité ont dominé l’information technologique en 2021, et aussi pour une bonne raison. Un problème qui fait spécifiquement le tour est le ransomware. Il est…

Votre mot de passe Wi-Fi est important à protéger ; après tout, en cas de fuite, les gens peuvent sauter sur votre réseau et faire ce qu’ils veulent avec votre connexion…

Chaque fois qu’une solution apparaît qui permet aux individus de déplacer de l’argent sur le net, les escrocs n’hésitent pas à faire de même. Et ainsi, il y a eu…

Vous aurez probablement beaucoup entendu parler du dark internet. Avec la réputation de nourrir et d’aider dans des tâches criminelles telles que le piratage, le trafic de drogue et même…

TikTok ajoute beaucoup plus d’exaltation à la salle des sites de médias sociaux actuellement amusante. L’application vous permet d’être spectateur, interprète ou peut-être les deux. Mais tout n’est que divertissement…

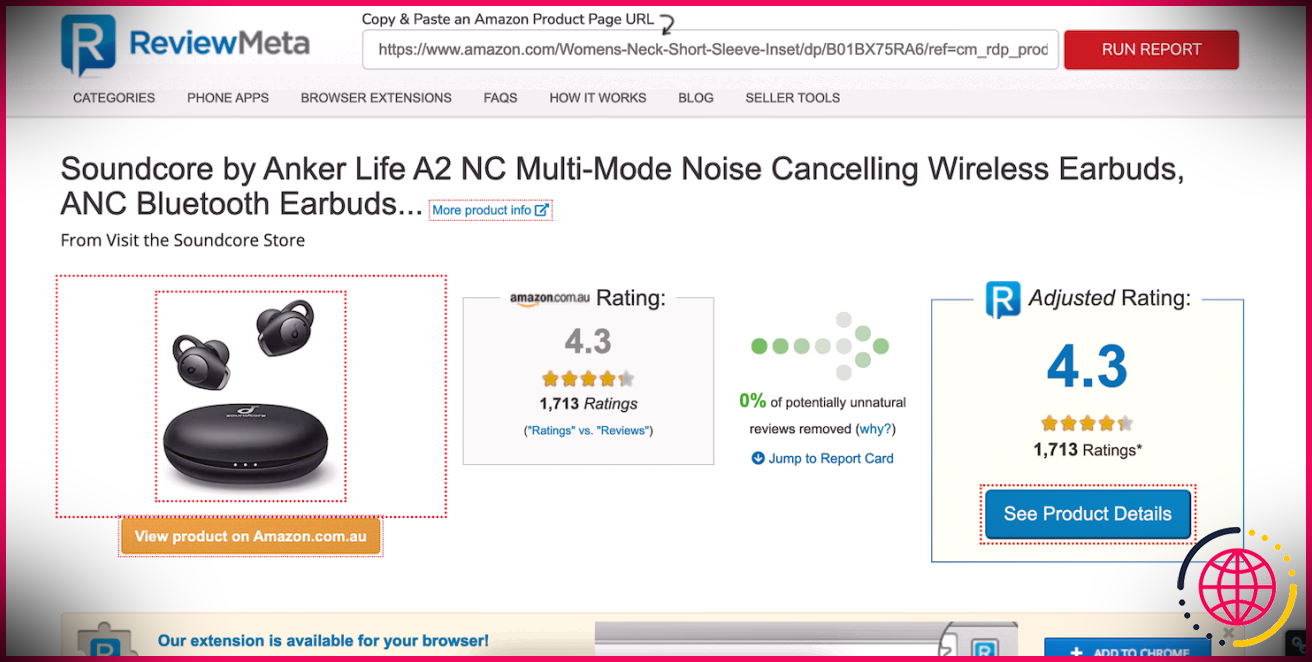

La première chose que les gens font lorsqu’ils décident d’acheter quelque chose en ligne est de vérifier les évaluations des clients. Une vérification rapide de l’une des critiques les plus…

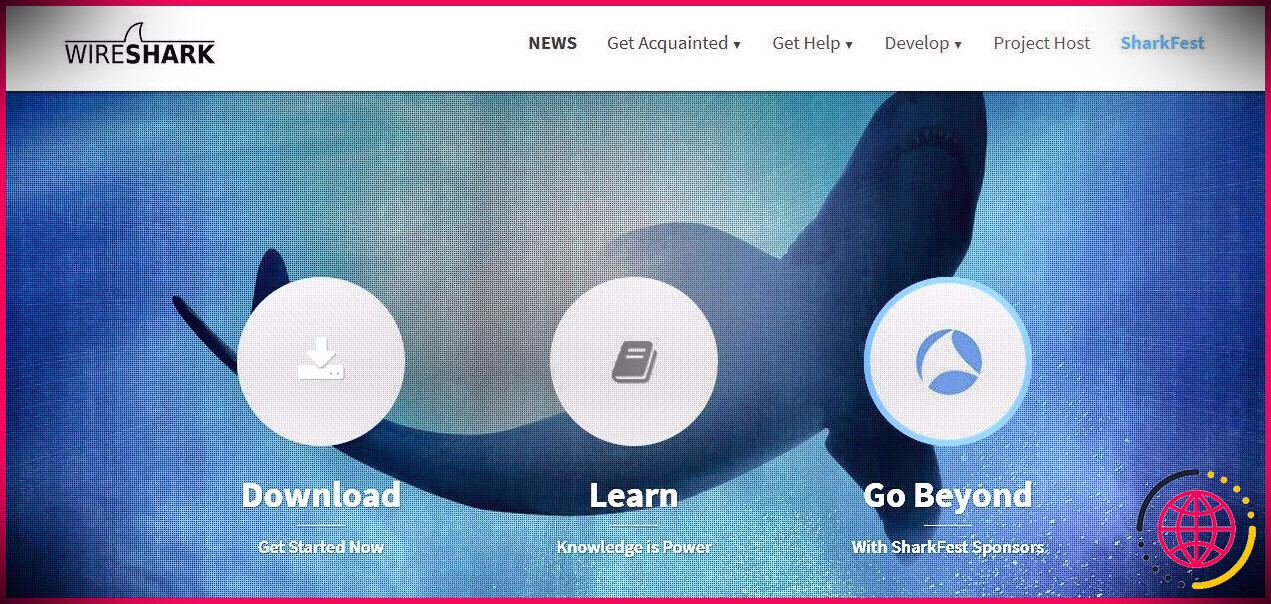

Lors de l’enregistrement de l’informatique idéale ainsi que des appareils d’évaluation du réseau, peu de solutions sont aussi performantes que Wireshark. En outre, Wireshark est aussi proche qu’il atteint une…

Lorsqu’il s’agit de cybersécurité, il ne suffit pas de s’appuyer uniquement sur du matériel et également sur des défenses basées sur des logiciels. La mise en œuvre d’une option de…

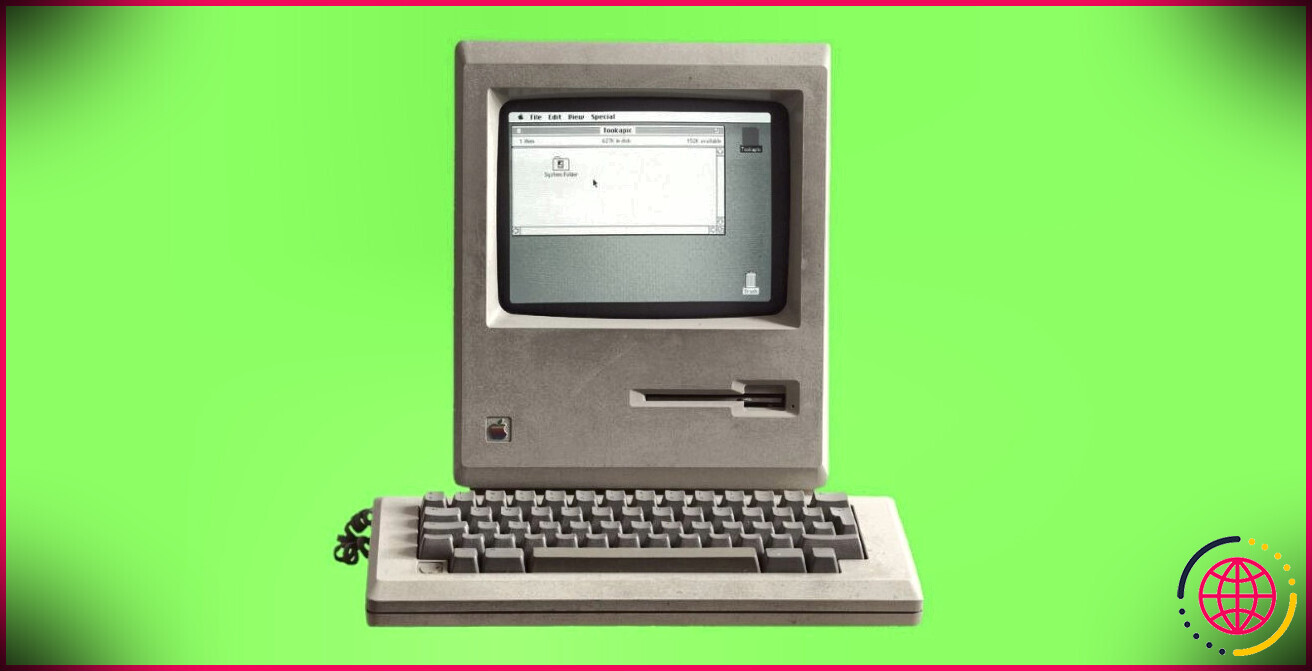

Le premier virus informatique connu, Brain, en 1986, développé par les frères Amjad et Basit Farooq Alvi du Pakistan, a vu le jour en tant qu’outil anti-piratage. Cependant, tous les…

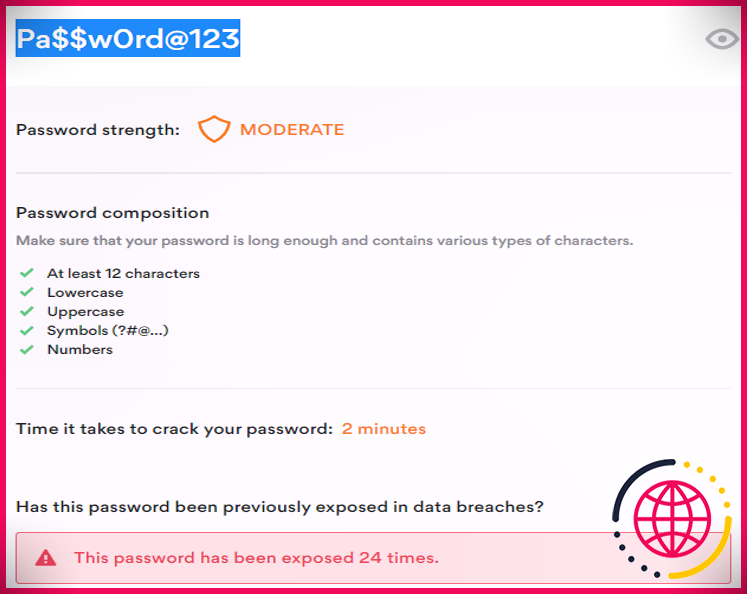

Créer et maintenir un mot de passe fort est une nécessité moderne. Comme vos clés de maison, un mot de passe sert de point d’entrée principal à votre identité en…

Les conséquences de la non-sécurisation de votre réseau sont graves, d’autant plus que les cyberattaques sont devenues monnaie courante. C’est soit vous faites le nécessaire, soit vous en subissez les…

Même lorsque vous savez tout sur votre travail, savoir comment protéger les données de votre organisation contre les cybermenaces est un défi. Comment vous sentiriez-vous si vous réalisiez qu’il y…

Les gens obtiennent en permanence des informations sensibles sur les applications Web, anticipant que les serveurs Web protègent leurs informations personnelles contre tout accès non autorisé. Cependant, ce n’est pas…

Chaque étape de cybersécurité efficace que vous effectuez est un développement bienvenu et peut vous sauver la vie, car des attaquants peuvent frapper à votre porte à tout moment. Une…

Les escroqueries impliquant Discord et Steam n’ont absolument rien de nouveau, mais les chercheurs en sécurité suggèrent aux utilisateurs des deux plates-formes de porter une attention particulière à une nouvelle…

Les applications Web sont des éléments cruciaux dans la fourniture de services sur Internet. Ce n’est plus une nouvelle que beaucoup ont souffert de failles de sécurité. Un site Web…

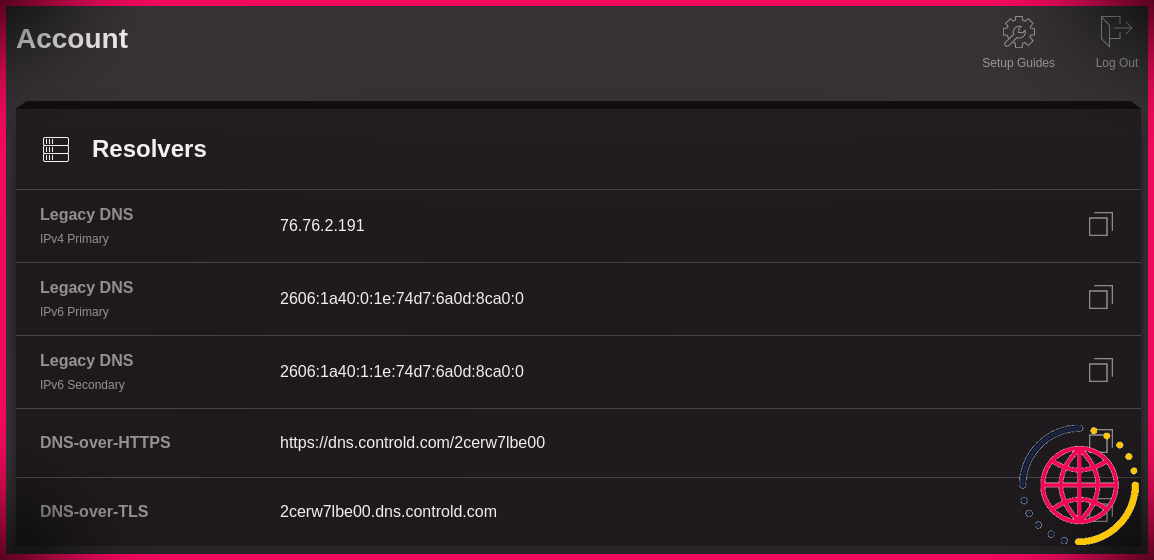

Grâce aux services DNS sécurisés, vous pouvez facilement améliorer votre confidentialité en ligne. Cependant, certains services DNS vous offrent des fonctionnalités supplémentaires ainsi que des contrôles pour personnaliser votre expérience…

Plus Internet s’étend, plus il est important de sécuriser et de surveiller le comportement de vos enfants en ligne, que ce soit à l’école ou sur votre réseau domestique. Des…

Un médecin au Royaume-Uni a récemment remporté une affaire et un éventuel paiement de 100 000 £ après qu’un juge a statué que la sonnette Ring d’un voisin avait violé…

Spotify fait actuellement partie des plus grandes plateformes de streaming audio au monde. Vous pouvez l’utiliser gratuitement, mais il a quelques contraintes. Et aussi pour ouvrir les capacités complètes de…

Nmap est un outil robuste pour analyser le réseau local, vous aidant à détecter les points faibles d’un système. Sa fonctionnalité convaincante établie en fait l’outil de facto pour suivre…

La connaissance de la façon de contourner les sites Web obstrués à l’établissement est un atout important parmi les stagiaires. Bien que la flexibilité de faire ce que vous voulez…

À quand remonte la dernière fois que vous avez envoyé un e-mail ? C’était très probablement aujourd’hui. Tout comme vous, de nombreuses personnes dans le monde envoient des e-mails quotidiennement. Les…