Les grandes entreprises sont souvent agressées par des cyberpunks, donc avec une clientèle florissante, il n’est pas surprenant que Spotify soit également une cible pour les cybercriminels. L’une de ces…

Si vous pensez que les attaques de rançongiciels sont les plus dangereuses des cyberattaques, réfléchissez. Bien que très ruineux, vous pouvez au moins obtenir vos données cryptées après des négociations…

Récemment, vous auriez pu tomber sur CapCut, une application tendance dans l’App Store d’Apple et le Google Play Store. Il est très facile d’être influencé par l’attrait d’une application à…

Vous vous demandez si votre compte Snapchat est protégé ? Snapchat donne un certain nombre d’étapes dont vous pouvez avoir besoin pour protéger votre compte, tandis que les configurations de…

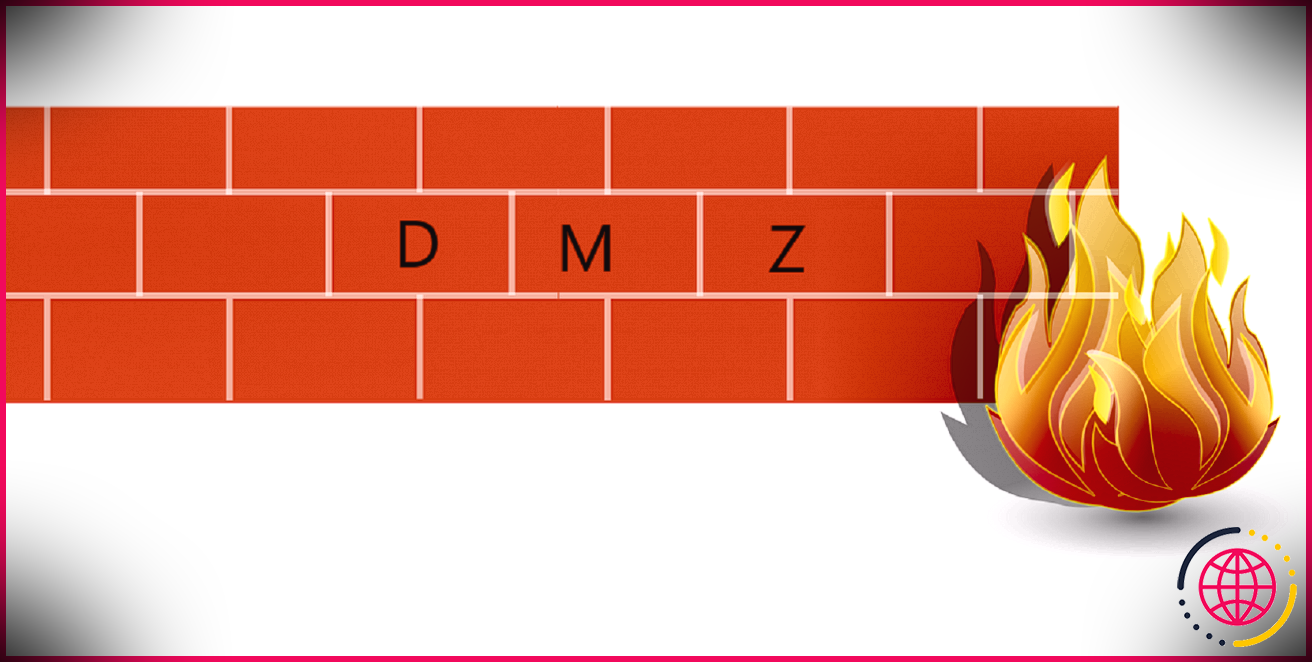

Que représente « DMZ » ? DMZ signifie zone démilitarisée, mais cela implique en réalité différents points dans différents mondes. Dans le monde réel, une DMZ est une bande de terre qui sert…

Il existe de nombreuses façons de protéger votre entreprise contre les cyberattaques en utilisant la technologie. Les systèmes de détection d’intrusion (IDS) sont une option fiable, mais choisir le bon…

Saviez-vous que si vous êtes en public avec votre lien Bluetooth activé, les personnes à proximité pourraient correspondre à leurs téléphones ainsi que télécharger et installer des photos à partir…

Selon AhnLab Security Emergency action Center (ASEC), le ransomware Magniber, qui a été utilisé pour cibler les victimes en exploitant les susceptibilités d’Internet Explorer en 2021, a trouvé son chemin…

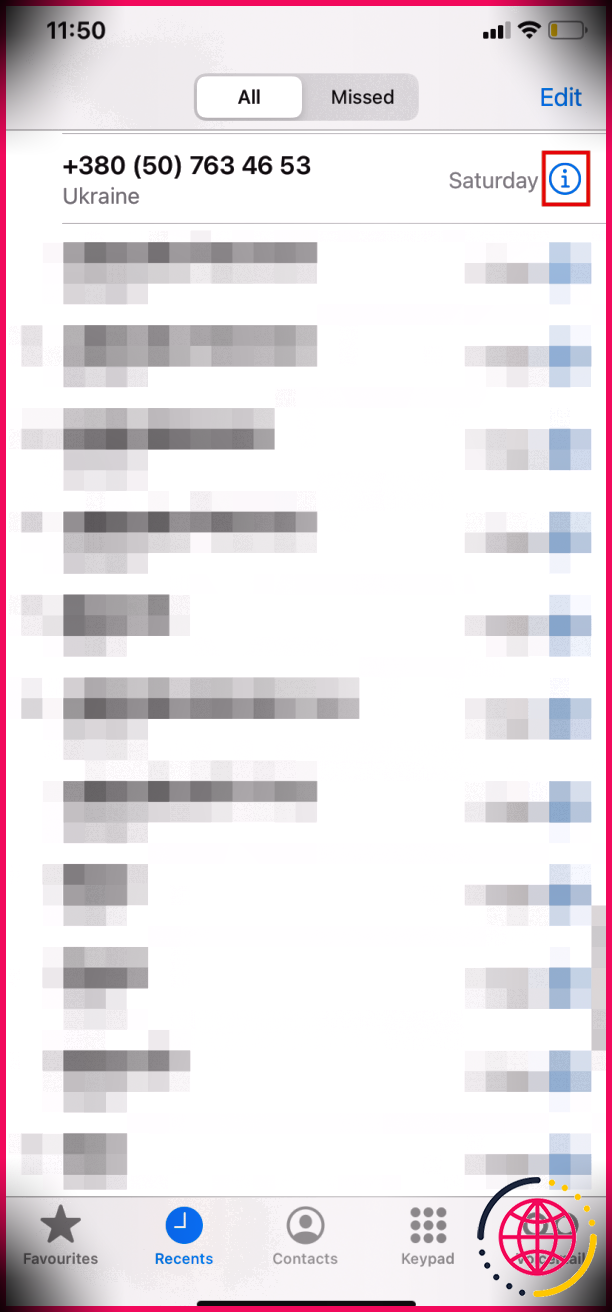

Les appels de spam sont devenus une nuisance massive. Parfois, vous pouvez même recevoir jusqu’à quatre ou cinq appels de ce type par jour, et c’est incroyablement ennuyeux. Heureusement, il…

Commencer un nouvel emploi et attendre longtemps pour obtenir toutes les connexions requises est quelque chose que nous avons tous vécu dans notre vie professionnelle. Aussi ennuyeux que cela puisse…

La demande de services de livraison de nourriture comme DoorDash a monté en flèche à la suite de la pandémie de coronavirus. Puisque nous donnons à ces applications un trésor…

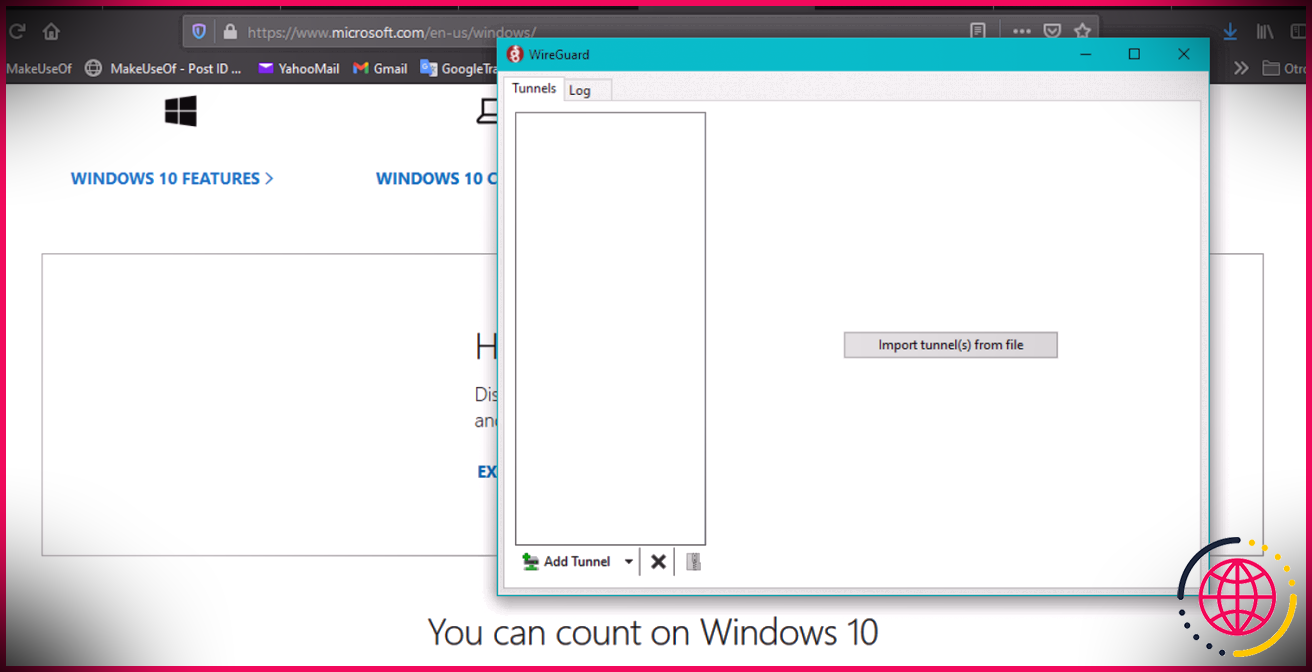

Visant à donner aux consommateurs un moyen simple d’utiliser un réseau privé virtuel (VPN), WireGuard est devenu tranquillement l’une des applications VPN les plus populaires depuis sa sortie à la…

Avec l’augmentation de l’activité et des interactions numériques, plusieurs utilisateurs se concentrent sur les messagers axés sur la confidentialité. Signal et Threema sont deux des options populaires parmi les passionnés…

Bien que personne ne puisse nier les avantages offerts par les téléphones, ils vous exposent également à de nombreuses menaces potentielles. Les cybercriminels pensent souvent à de nouvelles fraudes pour…

Il y a beaucoup de bonnes raisons de préférer utiliser un service de messagerie qui prend en charge la sécurité. Peut-être avez-vous besoin d’envoyer des informations confidentielles que vous ne…

Pour beaucoup d’entre nous, nos comptes PSN peuvent être l’une de nos connexions les plus anciennes. Les comptes PSN contiennent des informations sur d’innombrables heures de jeu, un certain nombre…

Nos vies personnelles sont considérées comme les nôtres, et nous ne laissons entrer que ceux sur qui nous comptons. C’est pourquoi les cambriolages de résidence, même si absolument rien de…

Le lien contenu dans cet e-mail est-il fiable ? Qu’ils soient envoyés par un ami ou un parfait inconnu, il est déconseillé de cliquer sur des liens Web sans savoir où…

En ce qui concerne les plateformes de médias sociaux, Snapchat est l’une des plus amusantes et polyvalentes. Cependant, sa nature centrée sur l’image signifie qu’elle est potentiellement l’une des plus…

Tous les passionnés de mode savent que rester au courant des tendances les plus récentes coûte très vite cher. Lorsque des magasins de premier plan annoncent des vêtements neufs à…

Si vous êtes un client Apple, vous utilisez probablement iCloud dans certaines fonctions. Le service de stockage de premier plan peut être utilisé pour prendre en charge chacun de vos…

Oui, Bluetooth peut être piraté. Bien que l’utilisation de cette technologie ait fourni de nombreuses commodités aux créatures, elle a également soumis des individus à des cyberattaques. Presque tous les…

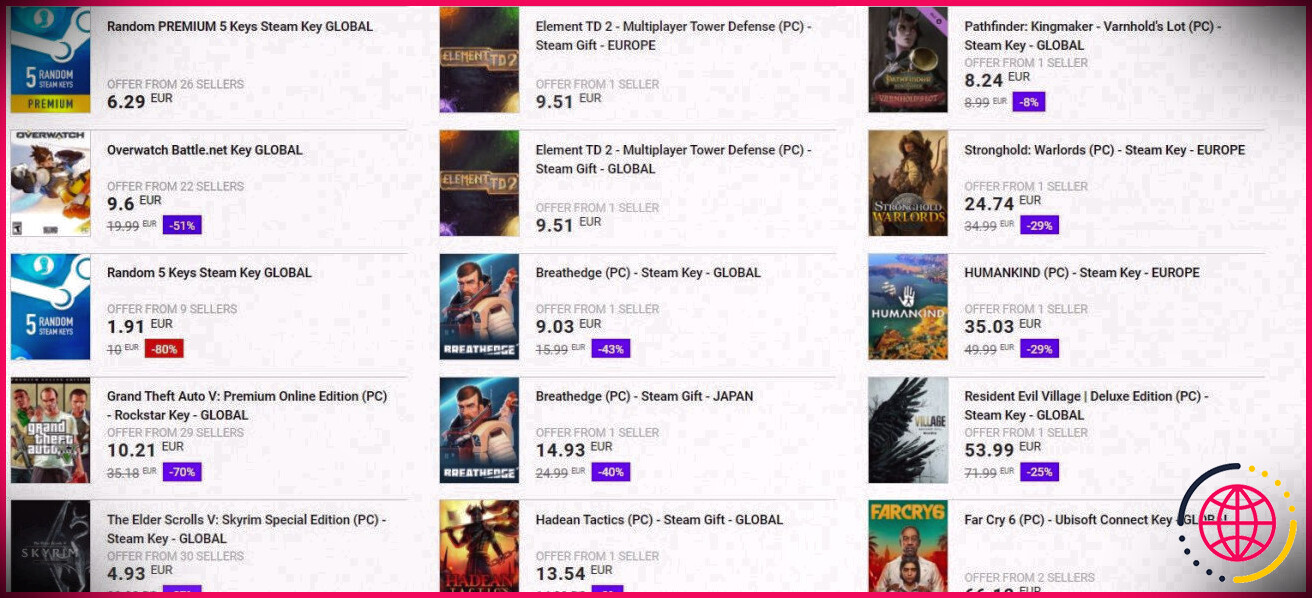

Jouer à un jeu sur ordinateur peut être un passe-temps infâme, que vous soyez un joueur de console, d’ORDINATEUR ou de téléphone portable. Le jeu informatique lui-même ainsi que l’équipement…

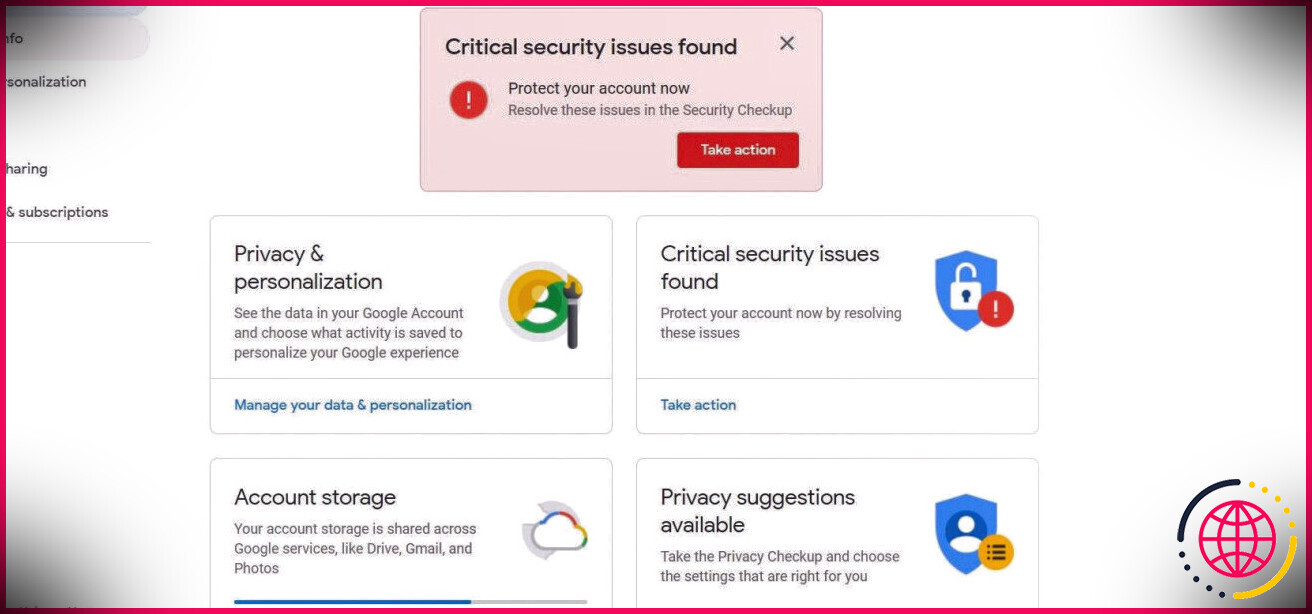

Se faire pirater n’est pas seulement un problème pour les entreprises et les services. En tant qu’internaute typique, le piratage vous influence également. Afin de rester en sécurité en ligne,…

Au cours des dernières décennies, nous avons connu un essor sans précédent des avancées technologiques. Internet a conduit à la croissance de la recherche et de l’innovation d’une manière que…

La sécurité des données n’est constante que si elles restent au même endroit et sont soumises aux mêmes mesures de protection. Mais les données restent très rarement au même endroit.…

Lorsque vous utilisez Internet, vous êtes en danger depuis de nombreux endroits. L’un de ceux qui peuvent vous nuire le plus est la cyber-extorsion. Si des informations sensibles tombent entre…

De nombreuses personnes associent simplement le piratage à des objectifs indésirables. Cependant, le piratage éthique est un outil de plus en plus crucial pour améliorer la cybersécurité. Le piratage éthique…

Le service moyen utilise le courrier électronique pour tout, de l’assistance client aux personnels. Il adhère au fait que lorsqu’une cyberattaque cible un service, le courrier électronique est un endroit…

Compte tenu des 2 milliards d’utilisateurs actifs de la solution, il n’est peut-être pas surprenant que le spam WhatsApp soit un problème courant. Qu’il s’agisse d’une escroquerie, d’une tentative de…