Quelle est la différence entre les hackers Black-Hat et White-Hat ?

Se faire pirater n’est pas seulement un problème pour les entreprises et les services. En tant qu’internaute typique, le piratage vous influence également.

Afin de rester en sécurité en ligne, vous devez savoir contre quoi vous vous protégez, et pas seulement contre les infections. Quels sont donc les différents types de cyberpunks ? Et qu’est-ce qui motive ces cybercriminels ?

Qu’est-ce que le piratage ?

En termes simples, le piratage consiste à accéder à des informations ou à des données sans le consentement de leur propriétaire. Et tandis que les pirates ont l’image stéréotypée d’une personne étrange dans un espace sombre, tapant nos et un sur un écran noir, ce n’est presque jamais le cas.

Le piratage peut simplement être quelqu’un qui pense à votre mot de passe et qui se connecte également à vos comptes sans votre expertise. Il est également considéré comme un piratage s’ils accèdent à votre compte ou à votre gadget en raison du fait que vous avez oublié de vous déconnecter, car vous n’avez pas donné l’autorisation.

Alors que de plus en plus de personnes dépendent de comptes en ligne et d’appareils numériques pour sauvegarder des données sensibles, il est essentiel de reconnaître les types de menaces pour rester en sécurité. Les cyberpunks sont classés en fonction de leur inspiration et de leur objectif. Ces inspirations vont du gain économique aux facteurs idéologiques et parfois simplement au plaisir ainsi qu’au temps qui passe.

Mais au lieu de se retrouver avec de nombreuses catégories en fonction des situations personnelles, le piratage est principalement divisé en 3 types : le piratage noir, gris et aussi le chapeau blanc.

Qu’est-ce que le piratage Black-Hat ?

Vous pouvez rapidement identifier les cyberpunks à chapeau noir pour leur intention malveillante.

Un hacker au chapeau noir cherche un gain individuel aux dépens des autres. Ils peuvent voler directement de l’argent aux entreprises ou dupliquer les informations des utilisateurs, violer la vie privée des clients et également endommager les antécédents d’un service.

Cependant, l’objectif n’est pas constamment d’obtenir de l’argent ou des données. Parfois, leur motivation est idéologique.

Ils font la grève parce que quelqu’un n’a pas les mêmes croyances qu’eux.

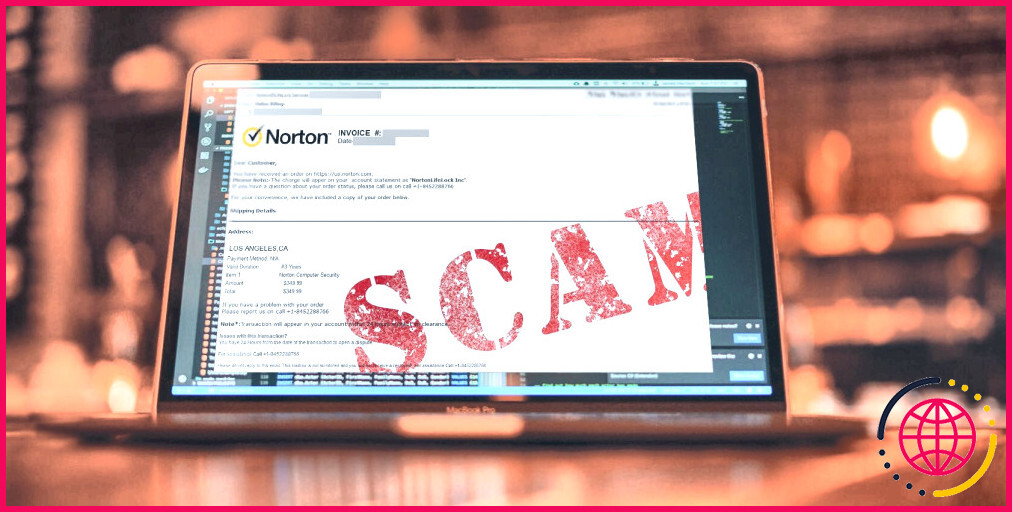

Notez que les cyberpunks black-hat ne ciblent pas toujours les entreprises ainsi que les services, mais aussi les particuliers. Les exemples remarquables de piratage au chapeau noir ciblant les particuliers sont les faux centres d’appels téléphoniques d’assistance aux consommateurs et les e-mails de phishing.

Ceux-ci comptent tous deux fortement sur l’ingénierie sociale, c’est-à-dire vous tromper en fournissant des informations délicates telles que votre numéro de protection sociale ainsi que vos identifiants de connexion.

Qu’est-ce que le piratage Gray-Hat ?

Vous avez peut-être aussi entendu parler de ce terme, alors qu’est-ce qu’un cyberpunk à chapeau gris ? Les hackers à chapeau gris évoluent dans une zone grise, d’où leur nom.

Bien que leurs actions enfreignent fréquemment la loi, ils ont généralement de bonnes intentions, ce qui les place dans une position éthiquement floue entre le soutien public et l’opposition.

En termes de piratage, les pirates informatiques utilisent généralement des approches similaires aux pirates informatiques pour obtenir un accès non autorisé aux données classifiées et aux comptes exclusifs.

Les cyberpunks à chapeau gris divulguent souvent des informations et des informations qui, selon eux, devraient être secrètes. Ils exposent parfois des preuves et des informations pour proscrire un individu, un institut ou une personnalité publique servant de lanceur d’alerte.

Alors que la plupart des gens ne sont pas terrifiés par les cyberpunks au chapeau gris, le fait qu’ils considèrent des techniques douteuses ainsi que des méthodes illégales pour obtenir ce qu’ils désirent fait croire à plusieurs que le piratage au chapeau gris est une pente glissante vers le chapeau noir. le piratage.

De plus, au lieu d’être liées par la loi de leur État ou de leur nation, les victimes de pirates informatiques sont souvent à la merci de la boussole morale du cyberpunk.

Qu’est-ce que le piratage White Hat ?

Le piratage au chapeau blanc – également connu sous le nom de piratage éthique – est une forme légale de piratage. Il est principalement utilisé par les spécialistes de la cybersécurité pour examiner leurs réseaux et leurs gadgets par rapport aux hackers noirs et gris.

Les cyberpunks chapeau blanc n’opèrent généralement pas seuls. Au lieu de cela, ils travaillent avec une entreprise ou un particulier pour tenter de pirater leur système, leur source de données ou leur appareil afin de localiser l’impuissance et les susceptibilités.

Dans ce cas, ils travaillent à la fois dans des limites éthiques et légales, leurs inspirations étant principalement le gain monétaire des entreprises avec lesquelles ils traitent ainsi que l’amélioration des procédures de cybersécurité.

Afin de s’assurer que l’application logicielle et le matériel d’une entreprise sont impénétrables, les pirates informatiques vérifient généralement la reconnaissance de la cybersécurité des membres du personnel en présentant des grèves d’ingénierie sociale pour voir lesquelles sont efficaces et la proportion de travailleurs qui tombent amoureux d’eux.

Maintenant que de nombreuses entreprises ont un certain type de visibilité en ligne, l’industrie du piratage éthique est vaut près de 4 milliards de dollars .

Cela fait du piratage honnête un parcours de carrière exceptionnel pour l’amateur de cybersécurité qui a l’intention de faire le bien et de respecter les réglementations.

Comment vous protégez-vous des pirates ?

Puisqu’il n’est pas nécessaire de vous protéger des cyberpunks à chapeau blanc, cela vous laisse à vous soucier des pirates à chapeau noir et à chapeau gris. Et même si une organisation peut travailler avec des spécialistes de la cybersécurité pour gérer sa sécurité, vous devez toujours prendre les choses en main.

Utiliser un gestionnaire de mots de passe

Le principal moyen d’éviter d’être piraté par un cyberpunk spécialiste ou amateur consiste à utiliser des mots de passe forts. Pourtant, cela peut être difficile, plus vous devez vous souvenir des informations de connexion.

L’utilisation d’un superviseur de mot de passe fiable indique que vous n’avez qu’à garder à l’esprit un mot de passe solide qui conserve en toute sécurité tous vos noms d’utilisateur et mots de passe – vous pouvez les créer arbitrairement pour assurer une sécurité maximale.

Limitez votre empreinte numérique

Votre impact numérique est le chemin des informations que vous laissez derrière vous chaque fois que vous utilisez Internet.

Vous pourriez sentir qu’il est inutile ainsi que minuscule. Mais cela peut aider les cyberpunks à exécuter des attaques d’ingénierie sociale ciblées avec des appels ou des e-mails de phishing.

Définir les boutons d’autodestruction

Les boutons d’autodestruction pourraient sembler être une mesure préventive inutile. Néanmoins, ils suggèrent généralement d’avoir le contrôle à distance de vos appareils et de vos comptes.

Ils vous permettent de vous déconnecter de vos comptes et même de supprimer les informations d’un appareil si vous les perdez ou si elles sont prises. C’est particulièrement important avec votre gestionnaire de mots de passe, vos données personnelles, vos e-mails et vos informations financières.

Évitez les sites Web suspects ainsi que les logiciels

Les sites Internet et les logiciels compromis peuvent accueillir les pirates directement dans votre appareil.

Évitez de donner des informations personnelles ou des mots de passe sur des sites Internet non sécurisés qui ne disposent pas d’un certificat SSL valide.

Ne téléchargez jamais de données ou d’applications logicielles non fiables à partir de ressources inconnues, telles que des e-mails non sollicités.

Protégez votre matériel

La protection de vos informations ne concerne pas seulement les mots de passe forts ainsi que le montage de l’application logicielle antivirus actuelle. Vous devez littéralement protéger vos appareils contre le vol et l’accès non autorisé.

Assurez-vous de ne jamais offrir votre ordinateur portable ou votre téléphone portable à de parfaits inconnus sans surveillance et évitez de les laisser sans surveillance.

Chiffrez vos appareils

Dans le cas où quelqu’un parvient à mettre la main sur votre matériel, vous devez le garder crypté. Cela indique l’utilisation d’un mot de passe sur votre smartphone, par exemple.

Cela comprend les principaux gadgets et également les systèmes d’espace de stockage tels que les clés USB ainsi que les disques durs externes.

Aller plus loin

Il y a toujours de la place pour renforcer votre sûreté et votre sécurité sans abandonner toutes les technologies contemporaines.

Mais comme les dangers possibles progressent constamment, votre meilleure option est de rester au courant des dernières attaques qui ciblent des utilisateurs spécifiques et d’en savoir plus sur la cybersécurité.

Crédit d’image : Nahel Abdul Hadi/Unsplash.