Qu’est-ce qu’une DMZ et comment en configurer une sur votre réseau ?

Que représente « DMZ » ? DMZ signifie zone démilitarisée, mais cela implique en réalité différents points dans différents mondes.

Dans le monde réel, une DMZ est une bande de terre qui sert de point de démarcation entre la Corée du Nord et la Corée du Sud. Cependant, lorsqu’il s’agit de la technologie moderne, la DMZ est un sous-réseau pratiquement séparé qui a généralement un réseau en surface, des services accessibles sur Internet. Quel est donc exactement l’objectif d’une DMZ ? Comment cela vous protège-t-il ? Et pouvez-vous également en configurer un sur votre routeur ?

Quel est le but d’une DMZ ?

DMZ sert de bouclier entre le réseau non fiable et votre réseau intérieur.

En isolant l’une des solutions les plus sensibles, orientées vers l’utilisateur, telles que les serveurs de messagerie, Internet et DNS, dans leur propre sous-réseau rationnel, le reste du réseau interne ou du réseau local (LAN) peut être protégé en cas de compromis. .

Les hôtes à l’intérieur d’une DMZ ont une connexion restreinte au réseau interne principal car ils sont placés derrière un programme de pare-feu intermédiaire qui contrôle le flux de trafic entre les deux points du réseau. Néanmoins, une certaine interaction est autorisée afin que les hôtes DMZ puissent fournir des solutions à la fois au réseau intérieur et extérieur.

Le principe principal derrière une DMZ est de la garder accessible à partir d’Internet tout en laissant le reste du LAN interne intact et inaccessible à l’extérieur. Cette couche de protection supplémentaire empêche les acteurs dangereux d’infiltrer directement votre réseau.

Quels services sont ajoutés à l’intérieur d’une DMZ ?

Le moyen le plus pratique pour comprendre un arrangement DMZ est de penser à un routeur. Les routeurs ont généralement 2 interfaces utilisateur :

- Interface interne : Il s’agit de votre interface non connectée à Internet qui contient vos hôtes privés.

- Interface externe: Il s’agit de l’interface Internet qui a votre liaison montante et également l’interaction avec l’extérieur.

Pour exécuter un réseau DMZ, il vous suffit d’inclure une troisième interface appelée DMZ. Tous les types d’hôtes qui viennent directement du net ou qui ont besoin d’une interaction de routine avec le monde extérieur sont ensuite connectés via l’interface utilisateur DMZ.

Les services de base qui peuvent être mis à l’intérieur d’une DMZ comprennent les serveurs Web de messagerie électronique, les serveurs Web FTP, les serveurs Web Web, ainsi que les serveurs Web VOIP, etc.

Un facteur attentif à prendre en compte doit être ajouté au plan de sécurité informatique de base de votre entreprise et une analyse de la source doit également être effectuée avant de déplacer les services vers une DMZ.

La DMZ peut-elle être implémentée sur un réseau domestique ou sans fil ?

Vous avez pu observer que la majorité des routeurs résidentiels mentionnent l’hôte DMZ. Au vrai sens du terme, ce n’est pas une véritable DMZ. La raison en est qu’une DMZ sur un réseau domestique n’est qu’un hôte sur le réseau interne dont tous les ports sont révélés à côté de ceux qui ne sont pas envoyés.

La plupart des spécialistes du réseau mettent en garde contre la mise en place d’un hôte DMZ pour un réseau domestique. En effet, l’hôte DMZ est ce facteur entre les réseaux internes et externes qui ne bénéficie pas des mêmes privilèges de pare-feu que les autres gadgets du réseau intérieur apprécient.

De plus, un hôte DMZ à domicile conserve toujours la capacité de se connecter à tous les hôtes du réseau intérieur, ce qui n’est pas le cas pour les arrangements DMZ industriels où ces connexions sont établies via des logiciels de pare-feu de division.

Un hôte DMZ sur un réseau interne peut donner un faux sentiment de sécurité alors qu’en réalité il est simplement utilisé comme une technique de transfert direct des ports vers un autre programme de pare-feu ou gadget NAT.

La configuration d’une DMZ pour un réseau résidentiel n’est requise que si des applications particulières nécessitent un accès permanent au Web. Bien que cela puisse être atteint avec la redirection de port ou la création de serveurs en ligne, la gestion occasionnelle de la grande quantité de numéros de port la rend peu pratique. Dans de tels cas, la mise en place d’un hôte DMZ est un remède rationnel.

Le modèle de pare-feu simple et double d’une DMZ

Les configurations DMZ peuvent être réalisées de différentes manières. Les deux méthodes les plus fréquemment utilisées sont connues sous le nom de réseau à trois pattes (programme de pare-feu solitaire) et de connexion avec des programmes de double pare-feu.

Selon vos besoins, vous pouvez choisir l’un ou l’autre de ces modèles.

Méthode à trois volets ou à pare-feu unique

Cette conception comporte trois interfaces utilisateur. La première interface est le réseau extérieur du FAI au pare-feu, la seconde est votre réseau interne, et enfin, la 3ème interface est le réseau DMZ qui se compose de différents serveurs.

L’inconvénient de cette configuration est que l’utilisation d’un seul pare-feu est le seul point d’échec pour l’ensemble du réseau. Si le programme de pare-feu est compromis, l’ensemble de la DMZ diminuera également. De même, le programme de pare-feu doit être capable de gérer tout le trafic entrant et sortant aussi bien pour la DMZ que pour le réseau interne.

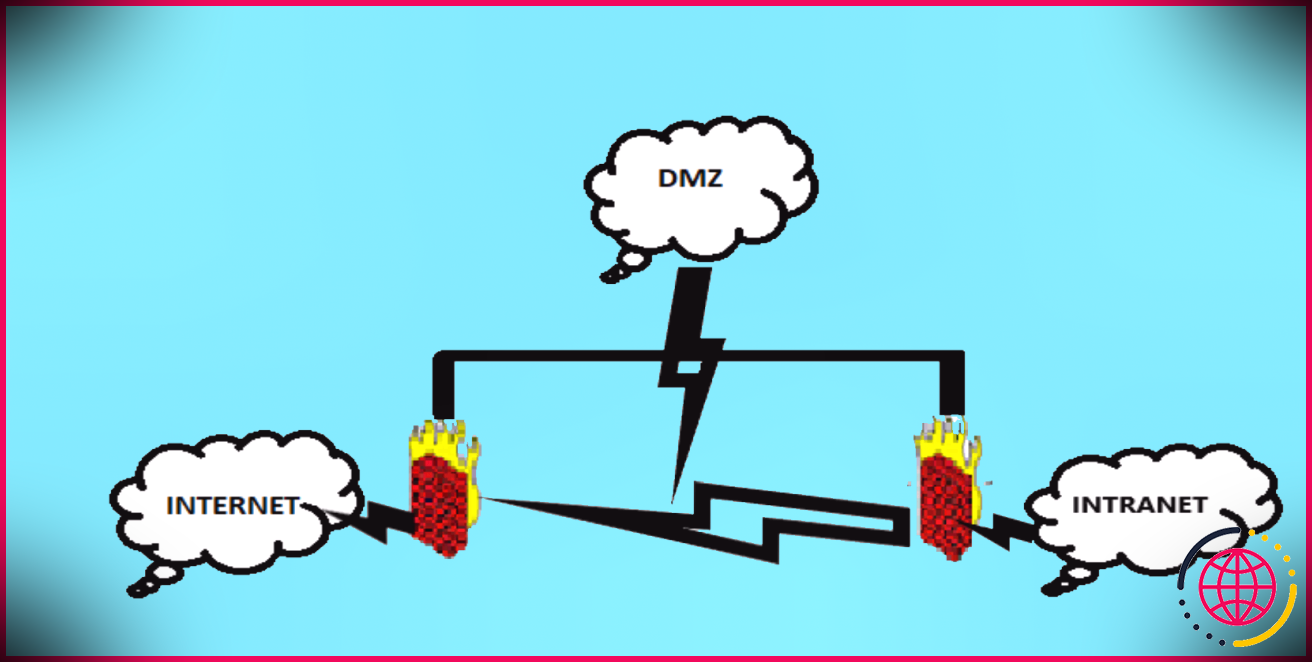

Méthode de double pare-feu

Comme son nom l’indique, 2 pare-feu sont utilisés pour concevoir cette configuration, ce qui en fait la plus protégée des deux techniques. Un logiciel de pare-feu frontal est configuré pour permettre au trafic de passer uniquement vers et depuis la DMZ. Le programme de pare-feu secondaire ou principal est configuré pour ensuite transmettre le trafic de la DMZ au réseau interne.

Avoir un pare-feu supplémentaire réduit les chances que l’ensemble du réseau soit influencé en cas de concession.

Cela présente normalement un coût plus élevé, mais fournit une redondance en cas d’échec du programme de pare-feu actif. Certaines organisations s’assurent également que les deux programmes de pare-feu sont créés par différents fournisseurs afin de créer davantage d’obstructions pour les ennemis souhaitant pirater un réseau.

Comment configurer une DMZ sur votre routeur domestique

Le moyen le plus simple et le plus rapide de configurer un réseau DMZ à domicile consiste à utiliser la conception à trois pattes. Chaque interface sera affectée en tant que réseau interne, réseau DMZ et également réseau externe. Enfin, une carte Ethernet à quatre ports dans le pare-feu complètera cette configuration.

Les étapes suivantes décriront certainement exactement comment établir une DMZ sur un routeur domestique. Gardez à l’esprit que ces actions seront certainement similaires pour la plupart des principaux routeurs tels que Linksys, Netgear, Belkin et également D-Link :

- Connectez votre système informatique au routeur via le câble Ethernet.

- Accédez au navigateur Web de votre système informatique et saisissez l’adresse IP de votre routeur dans la barre d’outils d’adresse. Généralement, l’adresse d’un routeur est 192.168.1.1. Appuyez sur « Entrée » ou astuce de retour.

- Vous verrez certainement une demande de saisie du mot de passe administrateur. Entrez votre mot de passe que vous avez créé au moment de l’établissement du routeur. Le mot de passe par défaut sur de nombreux routeurs est « admin ».

- Sélectionnez l’onglet « Sécurité » situé dans le coin supérieur supérieur de l’interface Web de votre routeur.

- Faites défiler jusqu’à la base et sélectionnez la liste déroulante identifiée « DMZ ». Sélectionnez actuellement le activer choix de sélection de nourriture.

- Entrez l’adresse IP de l’hôte du système informatique de l’emplacement. Cela peut être n’importe quoi comme un ordinateur de bureau à distance, un serveur Web ou tout type d’outil qui a besoin d’accéder au Web. Remarque : l’adresse IP à laquelle vous transférez le trafic réseau doit être statique, car une adresse IP désignée dynamiquement changera à chaque fois que votre ordinateur sera réactivé.

- Sélectionner Enregistrer les paramètres et fermez également la console du routeur.

Protégez vos données et configurez également une DMZ

Les clients intelligents sécurisent toujours leurs routeurs ainsi que leurs réseaux contre les cambrioleurs avant d’accéder aux réseaux externes. Une DMZ peut apporter une couche de sécurité supplémentaire entre vos précieuses données et les pirates potentiels.

À tout le moins, l’utilisation d’une DMZ et l’utilisation d’idées simples pour protéger vos routeurs peuvent rendre extrêmement difficile la pénétration de votre réseau par les acteurs dangereux. Et plus il est difficile pour les agresseurs d’accéder à vos données, mieux c’est pour vous !