Qu’est-ce qu’une attaque par ticket d’or ? Empêcher les pirates d’avoir un accès complet à vos données

Les progrès de la cybersécurité permettent aux systèmes de surveillance des menaces de détecter les activités inhabituelles des criminels. Pour déjouer ces outils, les intrus exploitent désormais le statut légitime et les privilèges d’accès des utilisateurs autorisés à des fins malveillantes.

Un pirate peut avoir un accès illimité à vos données sans soulever la moindre poussière en lançant une attaque par ticket d’or. Ce faisant, il dispose pratiquement des mêmes droits d’accès que vous. C’est trop risqué pour les attaquants d’avoir un tel pouvoir, vous ne pensez pas ? Voici comment les arrêter.

Qu’est-ce qu’une attaque par ticket d’or ?

Dans ce contexte, un ticket d’or signifie un accès illimité. Un criminel possédant ce ticket peut interagir avec tous les composants de votre compte, y compris vos données, vos applications, vos fichiers, etc. Une attaque par ticket d’or est l’accès illimité qu’un attaquant obtient pour compromettre votre réseau. Il n’y a aucune limite à ce qu’il peut faire.

Comment fonctionne une attaque par ticket d’or ?

Active Directory (AD) est une initiative de Microsoft pour gérer les réseaux de domaines. Il dispose d’un centre de distribution de clés Kerberos (KDC), un protocole d’authentification permettant de vérifier la légitimité des utilisateurs. Le KDC sécurise l’AD en générant et en distribuant un ticket unique (TGT) aux utilisateurs autorisés. Ce ticket crypté empêche les utilisateurs d’effectuer des activités nuisibles sur le réseau et limite leur session de navigation à une durée déterminée, qui ne dépasse généralement pas 10 heures.

Lorsque vous créez un domaine dans l’AD, vous obtenez automatiquement un compte KRBTGT. Les auteurs d’attaques par ticket d’or compromettent les données de votre compte pour manipuler le contrôleur de domaine de l’AD de la manière suivante.

Collecte d’informations

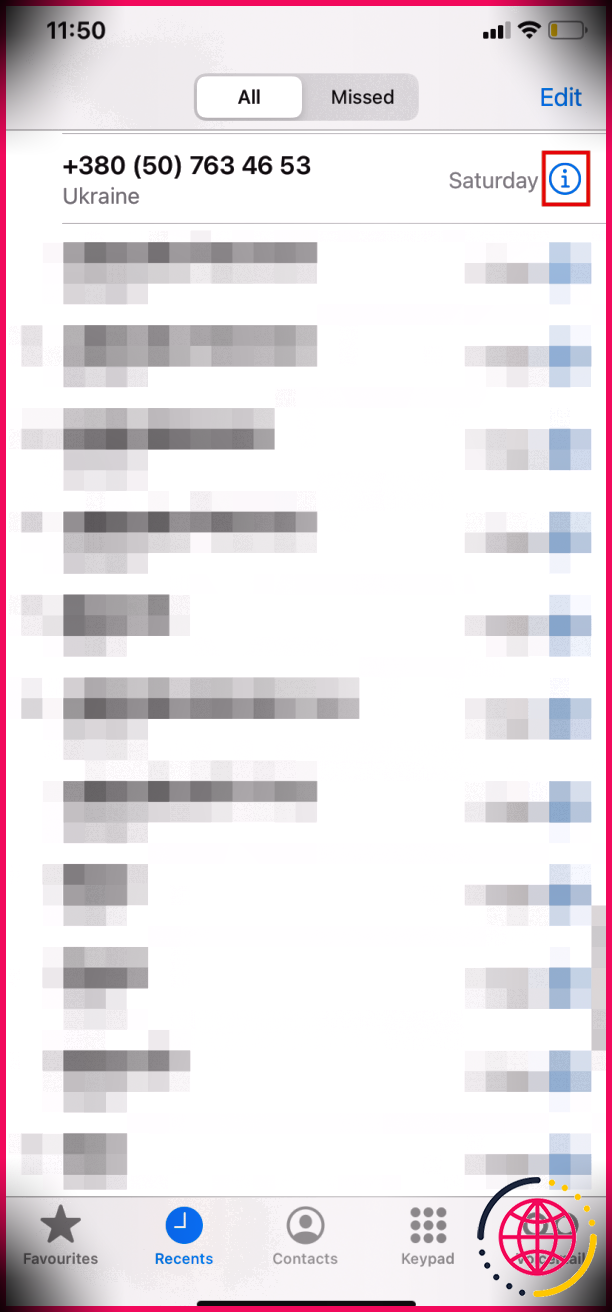

L’auteur de l’attaque par ticket d’or commence par recueillir des informations sur votre compte, en particulier son nom de domaine complet (FQDN), son identifiant de sécurité et le hachage de son mot de passe. Il peut utiliser des techniques d’hameçonnage pour collecter vos données ou, mieux encore, infecter votre appareil avec des logiciels malveillants et les récupérer lui-même. Ils peuvent opter pour la force brute dans le processus de collecte d’informations.

Contrefaçon de billets

L’acteur de la menace peut être en mesure de voir vos données Active Directory lorsqu’il entre dans votre compte avec vos identifiants de connexion, mais il ne peut pas effectuer d’activités à ce stade. Il doit générer des tickets qui sont légitimes pour votre contrôleur de domaine. Le KDC chiffre tous les tickets qu’il génère avec son hachage de mot de passe KRBTGT, de sorte que l’imposteur doit faire de même, soit en volant le fichier NTDS.DIT, soit en réussissant une attaque DCSync, soit en exploitant les vulnérabilités des points finaux.

Conserver l’accès à long terme

Puisque l’obtention du hachage du mot de passe KRBTGT donne au criminel un accès illimité à votre système, il l’utilise au maximum. Ils ne sont pas pressés de partir mais restent en arrière-plan, compromettant vos données. Ils peuvent même se faire passer pour des utilisateurs ayant les privilèges d’accès les plus élevés sans éveiller les soupçons.

5 façons de prévenir une attaque au moyen d’un ticket d’or

Les attaques par ticket d’or comptent parmi les cyberattaques les plus dangereuses en raison de la liberté dont dispose l’intrus pour effectuer diverses activités. Vous pouvez réduire leur fréquence au strict minimum grâce aux mesures de cybersécurité suivantes.

1. Garder les informations d’identification de l’administrateur privées

Comme la plupart des autres attaques, une attaque de type « golden ticket » dépend de la capacité du criminel à récupérer les informations d’identification des comptes sensibles. Sécurisez les données clés en limitant le nombre de personnes qui peuvent y accéder.

Les informations d’identification les plus précieuses se trouvent sur les comptes des utilisateurs administrateurs. En tant qu’administrateur de réseau, vous devez limiter au maximum vos privilèges d’accès. Votre système présente un risque plus élevé lorsque davantage de personnes ont accès aux privilèges d’administrateur.

2. Identifier et résister aux tentatives d’hameçonnage

La sécurisation des privilèges d’administrateur est l’un des moyens de prévenir le vol de données d’identification. Si vous bloquez cette fenêtre, les pirates auront recours à d’autres méthodes telles que les attaques par hameçonnage. Le phishing est plus psychologique que technique, vous devez donc être mentalement préparé à l’avance pour le détecter.

Familiarisez-vous avec les différentes techniques et scénarios d’hameçonnage. Surtout, méfiez-vous des messages provenant d’inconnus qui vous demandent des informations personnellement identifiables sur vous ou sur votre compte. Certains criminels ne vous demanderont pas directement vos informations d’identification, mais vous enverront des courriels, des liens ou des pièces jointes infectés. Si vous ne pouvez pas vous porter garant d’un contenu, ne l’ouvrez pas.

3. Sécuriser les annuaires actifs avec Zero Trust Security

Les informations importantes dont les pirates ont besoin pour exécuter des attaques de type « golden ticket » se trouvent dans vos répertoires actifs. Malheureusement, des vulnérabilités peuvent apparaître dans vos points finaux à tout moment et s’attarder avant que vous ne les remarquiez. Mais l’existence de vulnérabilités ne nuit pas nécessairement à votre système. Elles le deviennent lorsque des intrus les identifient et les exploitent.

Vous ne pouvez pas garantir que les utilisateurs ne se livreront pas à des activités susceptibles de compromettre vos données. Mettez en place une sécurité de confiance zéro pour gérer les risques de sécurité des personnes qui visitent votre réseau, indépendamment de leur position ou de leur statut. Considérez chaque personne comme une menace, car ses actions peuvent mettre en danger vos données.

4. Changez régulièrement le mot de passe de votre compte KRBTGT.

Le mot de passe de votre compte KRBTGT est le ticket d’or de l’attaquant pour accéder à votre réseau. La sécurisation de votre mot de passe crée une barrière entre eux et votre compte. Supposons qu’un criminel se soit déjà introduit dans votre système après avoir récupéré le hachage de votre mot de passe. Sa durée de vie dépend de la validité du mot de passe. Si vous le modifiez, il ne pourra plus opérer.

Vous avez tendance à ne pas vous rendre compte de la présence d’attaquants à la menace dorée dans votre système. Prenez l’habitude de changer régulièrement votre mot de passe, même si vous ne soupçonnez pas d’attaque. Ce simple geste révoque les privilèges d’accès des utilisateurs non autorisés qui ont déjà accès à votre compte.

Microsoft conseille expressément aux utilisateurs de modifier régulièrement le mot de passe de leur compte KRBTGT afin d’éloigner les criminels qui ont un accès non autorisé.

5. Adopter la surveillance des menaces humaines

La recherche active de menaces dans votre système est l’un des moyens les plus efficaces de détecter et de contenir les attaques de type « golden ticket ». Ces attaques sont non invasives et s’exécutent en arrière-plan, de sorte que vous pouvez ne pas être conscient d’une violation, car les choses peuvent sembler normales à la surface.

Le succès des attaques de type « golden ticket » réside dans la capacité du criminel à agir comme un utilisateur autorisé, en tirant parti de ses privilèges d’accès. Cela signifie que les dispositifs automatisés de surveillance des menaces peuvent ne pas détecter leurs activités parce qu’elles ne sont pas inhabituelles. Pour les détecter, il faut des compétences humaines en matière de surveillance des menaces. En effet, les humains ont un sixième sens qui leur permet d’identifier les activités suspectes, même lorsque l’intrus prétend être légitime.

Sécuriser les informations d’identification sensibles contre les attaques de type « Golden Ticket » (billet d’or)

Les cybercriminels n’auraient pas un accès illimité à votre compte dans le cadre d’une attaque de type « golden ticket » si vous n’aviez pas commis de fautes. Dans la mesure où des vulnérabilités imprévues apparaissent, vous pouvez mettre en place des mesures pour les atténuer à l’avance.

En sécurisant vos informations d’identification essentielles, en particulier le hachage du mot de passe de votre compte KRBTGT, les intrus disposent de très peu d’options pour pirater votre compte. Vous avez le contrôle de votre réseau par défaut. Les attaquants s’appuient sur votre négligence en matière de sécurité pour prospérer. Ne leur en donnez pas l’occasion.