Windows 11 est beaucoup plus sécurisé que Windows 10 : voici pourquoi

Windows 10 a eu sa part d’entreprises de sûreté et de sécurité. De Spectre à Meltdown en passant par le récent bogue du spouleur d’impression, la liste des vulnérabilités et des hacks de Windows 10 est conséquente. En conséquence, c’est un soulagement de voir Microsoft doubler la sécurité dans Windows 11.

Windows 11 sera un système d’exploitation beaucoup plus protégé que Windows 10 hors package, point final. L’accent renouvelé de Microsoft sur la protection dans Windows 11 sera centré sur certaines fonctionnalités clés. Alors, jetons un coup d’œil aux fonctions de protection importantes qui renforcent les défenses de Windows 11.

1. Le module de plateforme sécurisée (TPM)

Depuis que Microsoft a annoncé que Windows 11 appelle à la prise en charge du Trusted Platform Module (TPM) 2.0, ce sujet a fini par être discutable. Alors que les puces TPM existent depuis plus d’une décennie, les fournisseurs d’appareils et les utilisateurs ne les ont pas pris au sérieux auparavant.

Une puce TPM est une boutique cryptographique qui stocke des clés de chiffrement, des mots de passe ainsi que des certificats. La puce TPM utilise les éléments stockés pour identifier et également valider des outils, des logiciels, ainsi que des individus.

Par exemple, dans Windows 11, Windows Hello fonctionne avec la puce TPM 2.0 pour protéger le processus de connexion. La puce TPM 2.0 stocke un secret lié à Windows Hello et utilise une astuce pour confirmer l’utilisateur.

Selon Microsoft sur Blogues Windows la raison du choix du nouveau TPM 2.0 par rapport à l’ancien TPM 1.2 est que le TPM 2.0 prend en charge de meilleures formules cryptographiques.

En d’autres termes, la puce TPM 2.0 garantira certainement que les PC de Windows 11 sont authentiques et intacts.

2. Une sécurité basée sur la virtualisation (VBS)

Microsoft a inclus Sécurité basée sur la virtualisation (VBS) dans Windows 11. L’attribut vise à protéger les solutions de protection contre les exploits en conservant ces options dans un secteur séparé et également protégé de la mémoire système.

En termes moins complexes, VBS prend une partie de la mémoire système, l’isole du reste du système d’exploitation et utilise cet espace pour enregistrer les solutions de sécurité. Ce faisant, Microsoft protège les remèdes de sûreté et de sécurité qui sont les principales cibles de la majorité des cyberattaques.

Bien que la prise en charge de VBS soit facilement disponible dans Windows 10, la fonction n’est pas utilisée par défaut. Microsoft change cela avec Windows 11. La société a en fait annoncé qu’elle activerait VBS sur la majorité de Windows 11 par défaut dans l’année à venir.

3. Intégrité du code protégé par l’hyperviseur (HVCI)

L’intégrité du code sécurisée par l’hyperviseur est un attribut de VBS qui protège le paramètre de mémoire système isolé développé par VBS. HVCI garantit que le bit Windows, alias le cerveau du système d’exploitation, n’est pas compromis.

Étant donné que de nombreuses entreprises comptent sur l’utilisation des paramètres du noyau pour accéder au système, HVCI fait un travail important en s’assurant que le bit est sûr et ne peut pas être utilisé pour manipuler le système.

En termes simples, HVCI garantit que le cerveau de Windows (le noyau) ne fait pas quelque chose de stupide qui pourrait mettre en danger la sécurité du système.

Windows 10 est livré avec HVCI hors emballage. Cependant, cela dégrade beaucoup les performances des processeurs plus anciens. C’est l’une des raisons pour lesquelles Microsoft exige des processeurs Intel de 8e génération ou supérieurs ainsi que des processeurs Zen 2 ou supérieurs à AMD, car ils disposent d’un équipement dédié pour HVCI.

En bref, Windows 11 sera certainement beaucoup plus sûr et sécurisé que Windows 10 par défaut avec l’utilisation de HVCI et VBS.

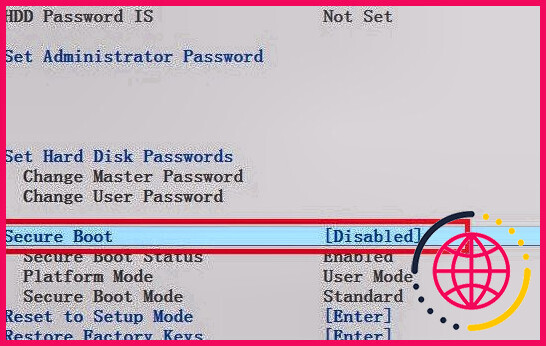

5. Le démarrage sécurisé UEFI

Avant de discuter du démarrage sécurisé UEFI, clarifions un point : tous les outils et méthodes de protection Windows ne peuvent rien faire si votre système est compromis avant le démarrage.

En termes simples, si Windows démarre avec un code médiocre, les exploits peuvent contourner toutes les mesures de sécurité. UEFI Secure Boot veille à ce que cela ne se produise pas en confirmant que votre ordinateur ne démarre qu’avec du code provenant d’une ressource approuvée. Cette source peut être votre fabricant de PC, votre fabricant de puces ou Microsoft.

Tous les appareils Windows 11 incluront certainement UEFI Secure Boot dès le départ. Cela offrira aux machines Windows 11 un avantage de protection significatif par rapport aux outils Windows 10.

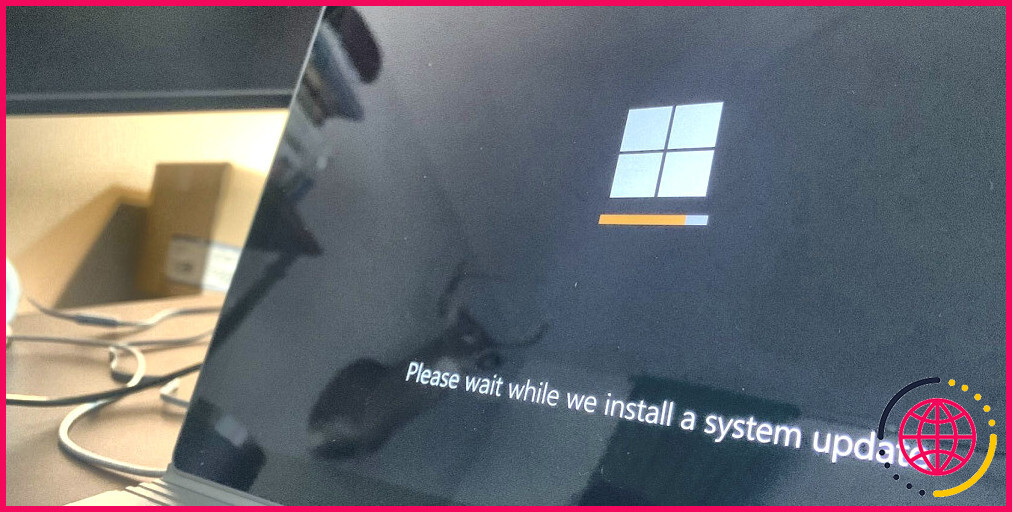

Windows 11 sera plus sûr que Windows 10 sous tous les angles

Microsoft s’assure que son tout nouveau système d’exploitation est sécurisé au départ. Les équipements axés sur la sécurité tels que TPM 2.0 ainsi que les processeurs plus récents permettront à des attributs tels que VBS et UEFI Secure Boot de protéger les clients contre les exploits.

Cela dit, de nombreux utilisateurs de Windows utilisent encore des fabricants plus anciens. Ainsi, Microsoft doit convaincre les particuliers d’acheter des PC neufs. Et ce ne sera pas très facile.