Nos vies personnelles sont considérées comme les nôtres, et nous ne laissons entrer que ceux sur qui nous comptons. C’est pourquoi les cambriolages de résidence, même si absolument rien de…

Le lien contenu dans cet e-mail est-il fiable ? Qu’ils soient envoyés par un ami ou un parfait inconnu, il est déconseillé de cliquer sur des liens Web sans savoir où…

En ce qui concerne les plateformes de médias sociaux, Snapchat est l’une des plus amusantes et polyvalentes. Cependant, sa nature centrée sur l’image signifie qu’elle est potentiellement l’une des plus…

Tous les passionnés de mode savent que rester au courant des tendances les plus récentes coûte très vite cher. Lorsque des magasins de premier plan annoncent des vêtements neufs à…

Si vous êtes un client Apple, vous utilisez probablement iCloud dans certaines fonctions. Le service de stockage de premier plan peut être utilisé pour prendre en charge chacun de vos…

Oui, Bluetooth peut être piraté. Bien que l’utilisation de cette technologie ait fourni de nombreuses commodités aux créatures, elle a également soumis des individus à des cyberattaques. Presque tous les…

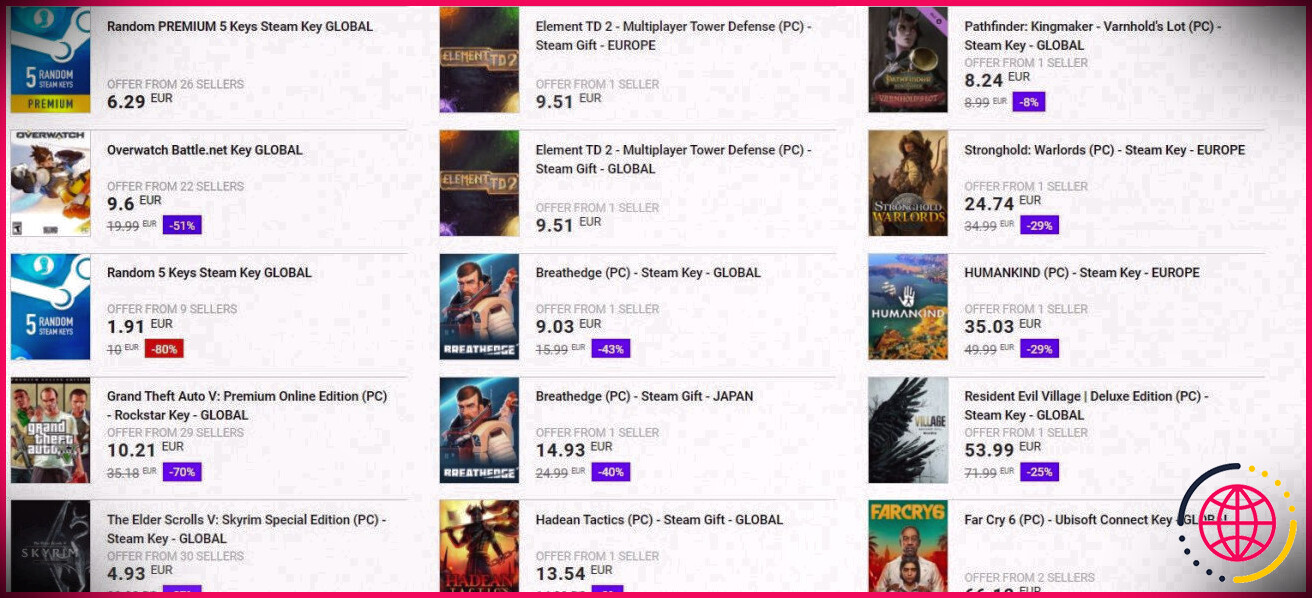

Jouer à un jeu sur ordinateur peut être un passe-temps infâme, que vous soyez un joueur de console, d’ORDINATEUR ou de téléphone portable. Le jeu informatique lui-même ainsi que l’équipement…

Se faire pirater n’est pas seulement un problème pour les entreprises et les services. En tant qu’internaute typique, le piratage vous influence également. Afin de rester en sécurité en ligne,…

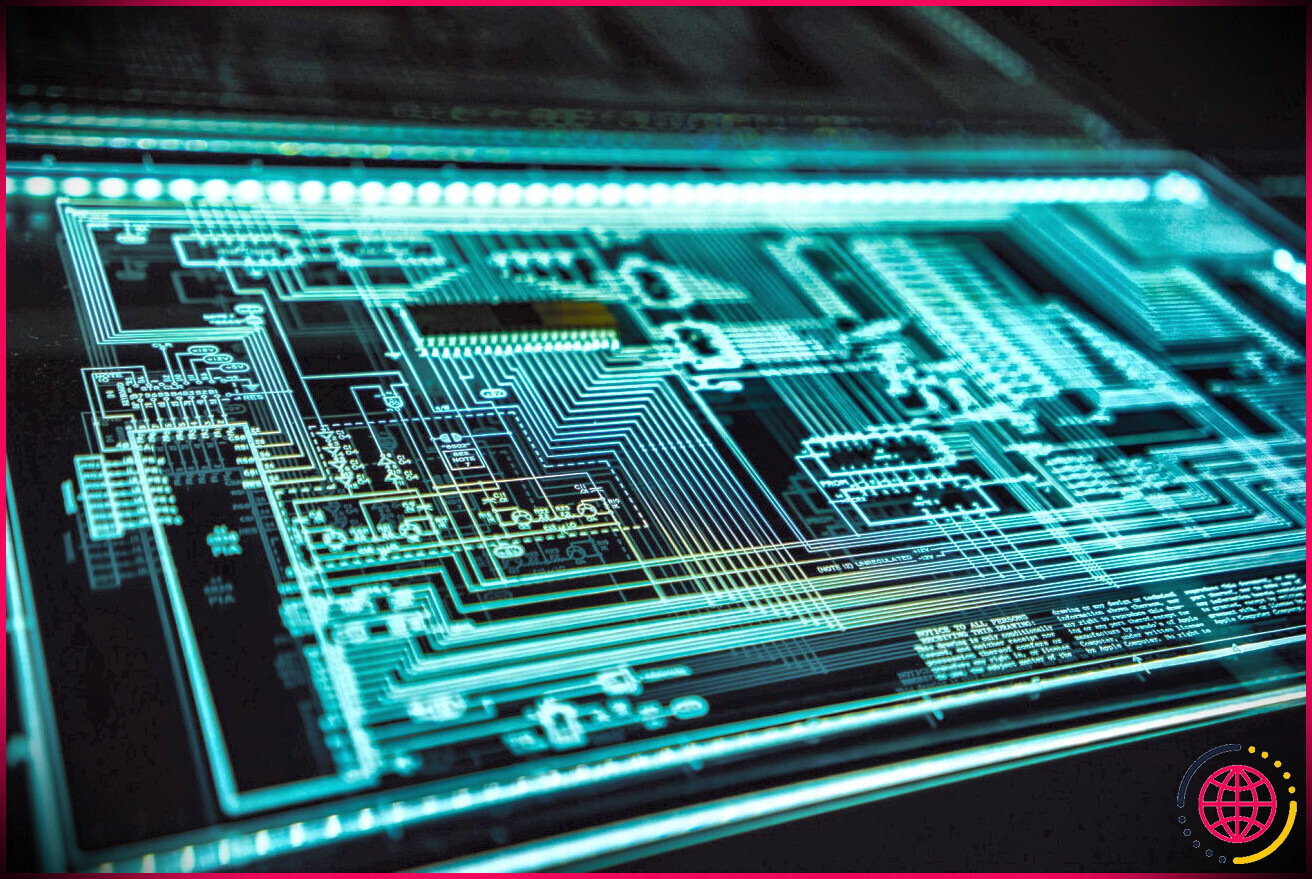

Au cours des dernières décennies, nous avons connu un essor sans précédent des avancées technologiques. Internet a conduit à la croissance de la recherche et de l’innovation d’une manière que…

La sécurité des données n’est constante que si elles restent au même endroit et sont soumises aux mêmes mesures de protection. Mais les données restent très rarement au même endroit.…

Lorsque vous utilisez Internet, vous êtes en danger depuis de nombreux endroits. L’un de ceux qui peuvent vous nuire le plus est la cyber-extorsion. Si des informations sensibles tombent entre…

De nombreuses personnes associent simplement le piratage à des objectifs indésirables. Cependant, le piratage éthique est un outil de plus en plus crucial pour améliorer la cybersécurité. Le piratage éthique…

Le service moyen utilise le courrier électronique pour tout, de l’assistance client aux personnels. Il adhère au fait que lorsqu’une cyberattaque cible un service, le courrier électronique est un endroit…

Compte tenu des 2 milliards d’utilisateurs actifs de la solution, il n’est peut-être pas surprenant que le spam WhatsApp soit un problème courant. Qu’il s’agisse d’une escroquerie, d’une tentative de…

Vous êtes-vous déjà demandé pourquoi certaines personnes et aussi des entreprises accordent une grande importance à leurs applications Internet ? Ils comprennent que le fait de ne pas se concentrer…

Les cybercriminels recherchent constamment le réseau suivant à attaquer. Une petite opportunité est tout ce dont ils ont besoin pour frapper. L’analyse du réseau est disponible pour sécuriser votre réseau…

Un système de noms de domaine (DNS) fait partie des éléments nécessaires qui cultivent les communications sur Internet. Les applications Internet ainsi que les services cloud en dépendent pour leur…

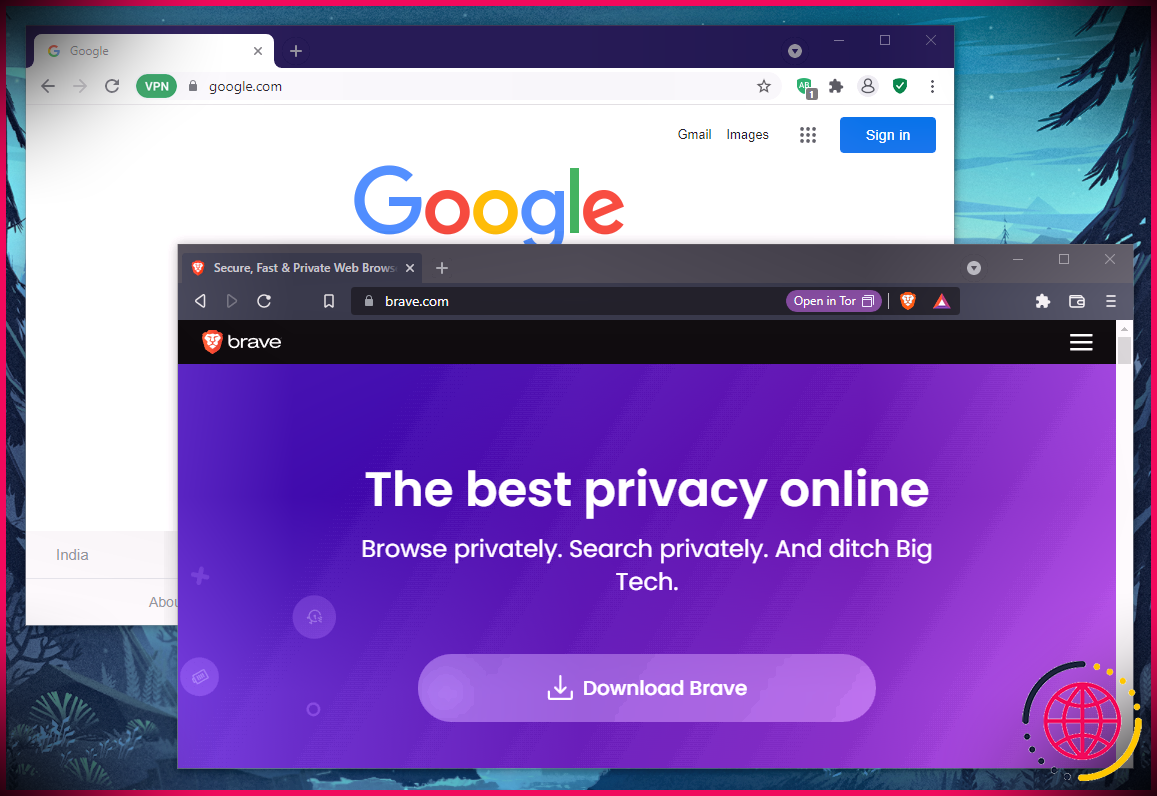

Brave est un navigateur Web de plus en plus populaire qui s’adresse aux utilisateurs soucieux de leur vie privée. Cependant, il existe quelques options supplémentaires qui pourraient remplacer Brave. Avast…

Le mot « hacker » crée l’image d’un méchant assis dans une pièce sombre, essayant de s’introduire dans un réseau informatique. Mais tous les pirates ne sont pas mauvais. Il existe différents…

Utilisé pour décrire tout type de malware qui crypte des fichiers jusqu’au paiement d’une rançon, le terme « ransomware » est entré dans le lexique populaire, le nombre d’attaques augmentant chaque année.…

Chaque fois qu’un site Web tombe en panne, deux mots sont utilisés plus que d’autres : DDoS et DoS. Non seulement ils ont un son similaire, mais ils ont aussi…

Les préoccupations en matière de cybersécurité ont dominé l’information technologique en 2021, et aussi pour une bonne raison. Un problème qui fait spécifiquement le tour est le ransomware. Il est…

Votre mot de passe Wi-Fi est important à protéger ; après tout, en cas de fuite, les gens peuvent sauter sur votre réseau et faire ce qu’ils veulent avec votre connexion…

Chaque fois qu’une solution apparaît qui permet aux individus de déplacer de l’argent sur le net, les escrocs n’hésitent pas à faire de même. Et ainsi, il y a eu…

Vous aurez probablement beaucoup entendu parler du dark internet. Avec la réputation de nourrir et d’aider dans des tâches criminelles telles que le piratage, le trafic de drogue et même…

TikTok ajoute beaucoup plus d’exaltation à la salle des sites de médias sociaux actuellement amusante. L’application vous permet d’être spectateur, interprète ou peut-être les deux. Mais tout n’est que divertissement…

La première chose que les gens font lorsqu’ils décident d’acheter quelque chose en ligne est de vérifier les évaluations des clients. Une vérification rapide de l’une des critiques les plus…

Lors de l’enregistrement de l’informatique idéale ainsi que des appareils d’évaluation du réseau, peu de solutions sont aussi performantes que Wireshark. En outre, Wireshark est aussi proche qu’il atteint une…

Lorsqu’il s’agit de cybersécurité, il ne suffit pas de s’appuyer uniquement sur du matériel et également sur des défenses basées sur des logiciels. La mise en œuvre d’une option de…

Le premier virus informatique connu, Brain, en 1986, développé par les frères Amjad et Basit Farooq Alvi du Pakistan, a vu le jour en tant qu’outil anti-piratage. Cependant, tous les…