Les cybercriminels n’annoncent pas leur présence à tout bout de champ. Ils frappent de la manière la plus discrète qui soit. Vous pourriez donner à un pirate des informations sur…

Plus de 1,5 million de dollars en crypto-monnaie ont été volés grâce à un exploit de General Bytes Bitcoin ATM. Les pirates ont abusé d’une faille de type « zero-day » pour…

Lorsque les développeurs ont besoin d’étendre les fonctionnalités d’un programme dont ils ne possèdent pas le code source, ils se tournent souvent vers l’accrochage de DLL. Il s’agit d’un moyen…

Tout le monde aime les cadeaux, que ce soit dans la vie réelle ou en ligne. Mais les cybercriminels peuvent utiliser cette dernière forme pour escroquer leurs victimes, parfois par…

Les achats en ligne sont plus populaires que jamais, mais tout le monde ne peut pas se permettre de payer les produits et les services à l’avance. C’est là que…

Malgré la popularité des sites d’enquêtes en ligne, vous pouvez avoir des doutes sur leur sécurité et leur légitimité. Oui, les entreprises réalisent des études de marché par le biais…

Une extension Chrome malveillante utilisant le nom de ChatGPT est utilisée pour voler les identifiants Facebook des utilisateurs à des fins de publicité malveillante. Une fausse extension ChatGPT cible les…

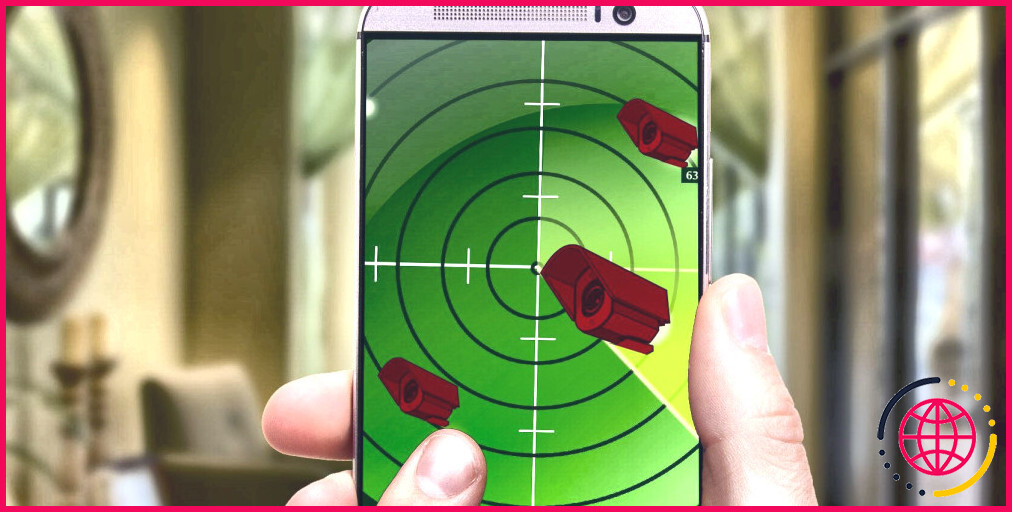

Vous avez des raisons de vous méfier de votre partenaire ou de votre employeur ? Vous avez l’impression que quelqu’un vous surveille, peut-être à l’aide d’une caméra cachée ? Vous…

Votre navigateur est votre fenêtre sur Internet, ce qui en fait également la première ligne de défense contre les cyberattaques. Il y a toutefois des inconvénients à cela, notamment le…

Si vous deviez choisir entre sécuriser votre système dès sa phase de développement et le sécuriser pendant son fonctionnement, que choisiriez-vous ? La première solution semble immédiatement la meilleure. La…

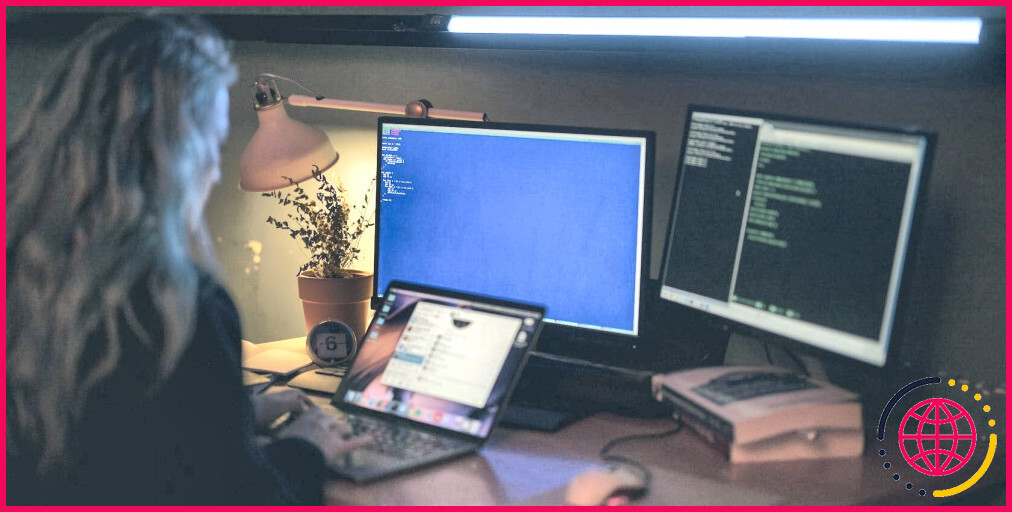

Ce n’est pas un secret que la cybercriminalité est en augmentation. Mais sans l’aide d’experts en cybersécurité tels que les intervenants en cas d’incident, la situation serait encore pire. Un…

Lorsque vous inspectez votre compte Instagram, vous pouvez constater que vous suivez une personne que vous n’avez jamais satisfaite ou vue auparavant. Dans un tel scénario, vous êtes probablement stupéfait…

Les cybercriminels organisent des attaques à l’aide d’extraits de code. Ils peuvent essayer d’extraire des informations individuelles d’un ordinateur ou de corrompre un système entier. Pour ce faire, ils n’ont…

Il existe de nombreuses applications et systèmes en ligne que vous pouvez utiliser pour envoyer et recevoir de l’argent dans le monde entier. Wise, anciennement connu sous le nom de…

Les outils de collaboration en ligne permettent de travailler avec des personnes du monde entier. Ils vous permettent également de travailler entièrement à distance. Quel que soit le type de…

Les cookies de suivi sont de petits fichiers texte conservés sur le système informatique d’un utilisateur par un site web qu’il visite. Ces cookies suivent le comportement de recherche de…

Un VPN est utilisé pour relier des personnes distantes à un réseau protégé par l’intermédiaire de l’internet public. Il est généralement utilisé dans les entreprises ou les environnements commerciaux pour…

Vous avez très probablement rempli une enquête en ligne à un moment donné. Et si vous en avez rempli plus d’une, vous savez qu’elles peuvent varier en taille et en…

Il existe de nombreux logiciels malveillants qui représentent un risque pour nous, nos gadgets et nos informations personnelles. Un tel type de logiciel malveillant, appelé Mirai, a actuellement créé des…

L’intelligence artificielle (IA) a la possibilité de changer la nature même de notre culture. De même, si les outils d’IA dont nous disposons actuellement sont un type d’indication de ce…

La solution VPN ProtonVPN a introduit des extensions pour différents navigateurs internet, notamment Chrome, Edge et Firefox. ProtonVPN propose des extensions pour les navigateurs internet. Le populaire fournisseur de VPN…

La mise en œuvre de la vérification multifactorielle (MFA) est une superbe méthode pour renforcer la sûreté et la sécurité de vos comptes en ligne, mais les frappes de phishing…

S’inscrire à une adhésion VPN suggère que vous allez certainement profiter d’une accessibilité Internet cryptée et aussi d’une vie privée en ligne boostée. Vous profiterez également des nombreux attributs que…

Vos informations peuvent être en danger simplement en déplaçant des fichiers entre votre propre gadget et un site. Pour protéger vos informations personnelles, les paramètres du programme pare-feu pour les…

Réaliser qu’un vecteur de frappe a en fait fonctionné dans votre réseau juste sous votre nez peut être surprenant. Vous avez joué votre rôle en exécutant ce qui semblait être…

Si vous êtes comme la majorité des gens, vous faites usage du mode de navigation incognito lorsque vous souhaitez conserver votre historique de navigation personnel. Cependant, avez-vous reconnu que le…

Vous ne pouvez pas vous assurer qu’un document est véritablement un fichier image, vidéo, PDF ou message en considérant les extensions de fichier. Sous Windows, les agresseurs peuvent exécuter un…

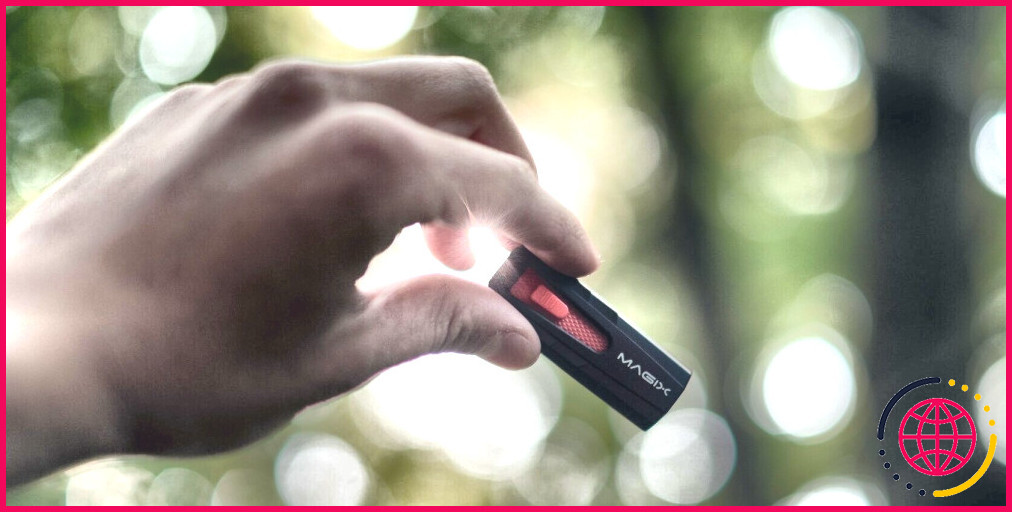

Les clés USB (Universal Serial Bus) sont aujourd’hui les outils de stockage de données mobiles les plus pratiques. Mais vous devez faire attention à cette jolie clé USB. En plus…

Les logiciels espions sont des logiciels destructeurs faits pour vérifier vos tâches sur un système informatique ou un téléphone sans votre permission. Une telle accessibilité sans restriction à vos données…

Les pirates informatiques constituent une menace importante pour les organisations, mais aussi pour les personnes. L’authentification est destinée à les empêcher d’accéder aux lieux protégés, mais elle ne fonctionne pas…