Les outils de collaboration en ligne permettent de travailler avec des personnes du monde entier. Ils vous permettent également de travailler entièrement à distance. Quel que soit le type de…

Les cookies de suivi sont de petits fichiers texte conservés sur le système informatique d’un utilisateur par un site web qu’il visite. Ces cookies suivent le comportement de recherche de…

Un VPN est utilisé pour relier des personnes distantes à un réseau protégé par l’intermédiaire de l’internet public. Il est généralement utilisé dans les entreprises ou les environnements commerciaux pour…

Vous avez très probablement rempli une enquête en ligne à un moment donné. Et si vous en avez rempli plus d’une, vous savez qu’elles peuvent varier en taille et en…

Il existe de nombreux logiciels malveillants qui représentent un risque pour nous, nos gadgets et nos informations personnelles. Un tel type de logiciel malveillant, appelé Mirai, a actuellement créé des…

L’intelligence artificielle (IA) a la possibilité de changer la nature même de notre culture. De même, si les outils d’IA dont nous disposons actuellement sont un type d’indication de ce…

La solution VPN ProtonVPN a introduit des extensions pour différents navigateurs internet, notamment Chrome, Edge et Firefox. ProtonVPN propose des extensions pour les navigateurs internet. Le populaire fournisseur de VPN…

La mise en œuvre de la vérification multifactorielle (MFA) est une superbe méthode pour renforcer la sûreté et la sécurité de vos comptes en ligne, mais les frappes de phishing…

S’inscrire à une adhésion VPN suggère que vous allez certainement profiter d’une accessibilité Internet cryptée et aussi d’une vie privée en ligne boostée. Vous profiterez également des nombreux attributs que…

Vos informations peuvent être en danger simplement en déplaçant des fichiers entre votre propre gadget et un site. Pour protéger vos informations personnelles, les paramètres du programme pare-feu pour les…

Réaliser qu’un vecteur de frappe a en fait fonctionné dans votre réseau juste sous votre nez peut être surprenant. Vous avez joué votre rôle en exécutant ce qui semblait être…

Si vous êtes comme la majorité des gens, vous faites usage du mode de navigation incognito lorsque vous souhaitez conserver votre historique de navigation personnel. Cependant, avez-vous reconnu que le…

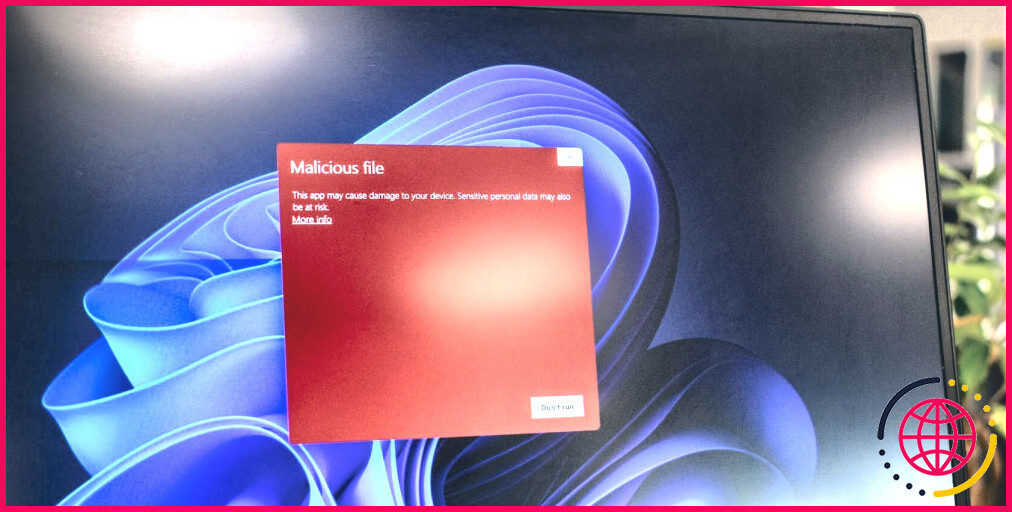

Vous ne pouvez pas vous assurer qu’un document est véritablement un fichier image, vidéo, PDF ou message en considérant les extensions de fichier. Sous Windows, les agresseurs peuvent exécuter un…

Les clés USB (Universal Serial Bus) sont aujourd’hui les outils de stockage de données mobiles les plus pratiques. Mais vous devez faire attention à cette jolie clé USB. En plus…

Les logiciels espions sont des logiciels destructeurs faits pour vérifier vos tâches sur un système informatique ou un téléphone sans votre permission. Une telle accessibilité sans restriction à vos données…

Les pirates informatiques constituent une menace importante pour les organisations, mais aussi pour les personnes. L’authentification est destinée à les empêcher d’accéder aux lieux protégés, mais elle ne fonctionne pas…

Dans la majorité des tentatives de cyberattaques réussies, les mauvaises identifications de connexion sont le principal suspect. En développant un mot de passe fort, vous pouvez vous débarrasser du risque…

6 Avantages de l’utilisation des TAP réseau pour sécuriser votre système. Qu’est-ce qu’un TAP réseau ainsi que son fonctionnement ? Qu’est-ce qu’un TAP réseau ainsi que son importance ? Les…

Si vous gérez des informations délicates, vous devez vous inquiéter du malware FormBook. Dès qu’il pénètre dans votre réseau ou vos PC, ce malware voleur de détails (ou « infostealer ») peut…

Pour que la plupart des innovations soient fonctionnelles, un travail très complexe a lieu en arrière-plan. De nombreuses personnes utilisent un logiciel et ne se soucient pas de savoir pourquoi…

Nous vivons une époque intrigante pour la cybersécurité, car les technologies modernes innovantes continuent de former le secteur. Les possibilités offertes par les outils dotés d’intelligence artificielle sont innombrables, avec…

Qu’est-ce qui est le mieux, un iphone d’apple ou un appareil intelligent Android ? Cette discussion ne sera peut-être jamais éclaircie, et c’est peut-être pour le mieux. Mais des points…

Chaque jour, de nouvelles cyberattaques et brèches apparaissent sur nos fils d’actualité. Les cyberattaquants ne ciblent pas seulement les industries et les entreprises, mais aussi les particuliers comme vous et…

D’innombrables individus dans le monde utilisent des logiciels cassés pour accéder à des programmes qu’ils auraient sinon acquis. Les effets de cette technique illégale peuvent être importants et ont également…

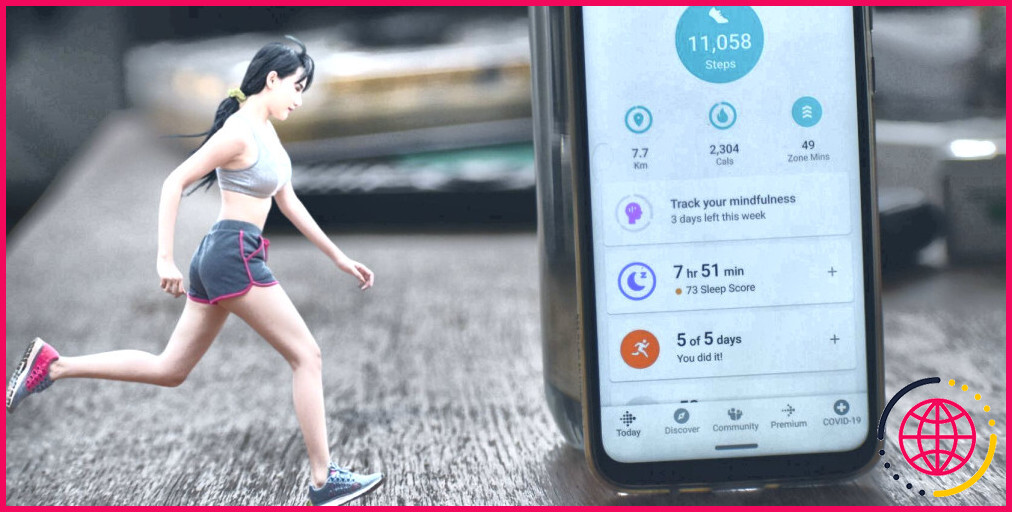

Si vous avez déjà essayé d’obtenir en forme, vous reconnaissez exactement comment il peut être difficile de s’en tenir à un programme, ainsi que la facilité avec laquelle il est…

Le printemps est le meilleur moment pour nettoyer en profondeur toute votre résidence, à l’intérieur comme à l’extérieur, en se concentrant sur la prise en charge des endroits oubliés et…

Avez-vous reçu un message d’accusé de réception d’un ami ou d’un étranger qui prétend : « Regardez, il vient de mourir ? Je comprends que vous le connaissez. Alors, désolé ! » ? L’expéditeur peut également…

L’analyse de vulnérabilité est un élément vital de la cybersécurité contemporaine ainsi que Nessus est un outil populaire qui fournit une solution étendue pour les analyses de vulnérabilité. C’est un…

Le paysage en ligne est jonché de différentes sortes de malwares, dont la plupart ont la possibilité de vous nuire d’une manière ou d’une autre. Cependant, parmi toutes les souches…

Si vous avez besoin d’envoyer des détails sensibles à quelqu’un, compter sur les messages texte, les transporteurs instantanés ou les emails signifie que vous courez le risque d’être piraté. Cependant,…