Dans la majorité des tentatives de cyberattaques réussies, les mauvaises identifications de connexion sont le principal suspect. En développant un mot de passe fort, vous pouvez vous débarrasser du risque…

6 Avantages de l’utilisation des TAP réseau pour sécuriser votre système. Qu’est-ce qu’un TAP réseau ainsi que son fonctionnement ? Qu’est-ce qu’un TAP réseau ainsi que son importance ? Les…

Si vous gérez des informations délicates, vous devez vous inquiéter du malware FormBook. Dès qu’il pénètre dans votre réseau ou vos PC, ce malware voleur de détails (ou « infostealer ») peut…

Pour que la plupart des innovations soient fonctionnelles, un travail très complexe a lieu en arrière-plan. De nombreuses personnes utilisent un logiciel et ne se soucient pas de savoir pourquoi…

Nous vivons une époque intrigante pour la cybersécurité, car les technologies modernes innovantes continuent de former le secteur. Les possibilités offertes par les outils dotés d’intelligence artificielle sont innombrables, avec…

Qu’est-ce qui est le mieux, un iphone d’apple ou un appareil intelligent Android ? Cette discussion ne sera peut-être jamais éclaircie, et c’est peut-être pour le mieux. Mais des points…

Chaque jour, de nouvelles cyberattaques et brèches apparaissent sur nos fils d’actualité. Les cyberattaquants ne ciblent pas seulement les industries et les entreprises, mais aussi les particuliers comme vous et…

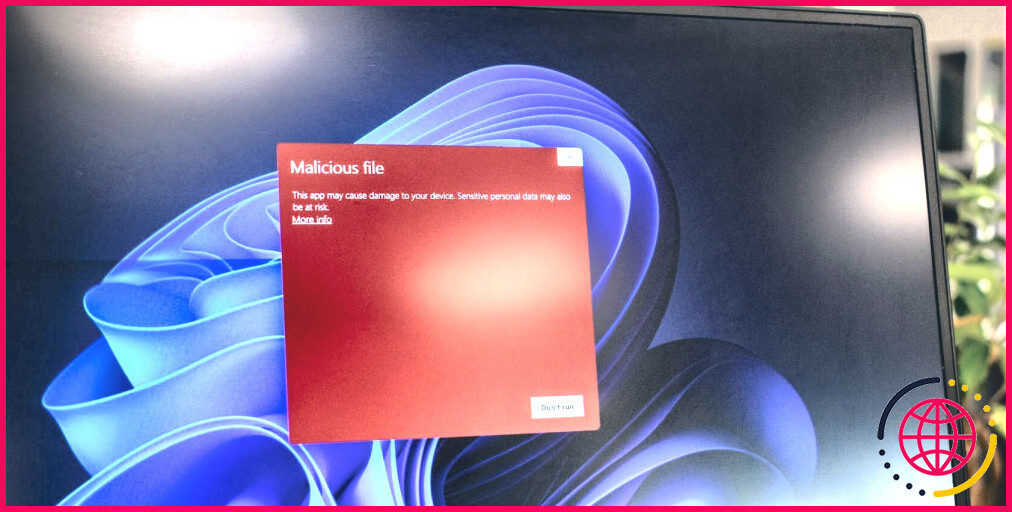

D’innombrables individus dans le monde utilisent des logiciels cassés pour accéder à des programmes qu’ils auraient sinon acquis. Les effets de cette technique illégale peuvent être importants et ont également…

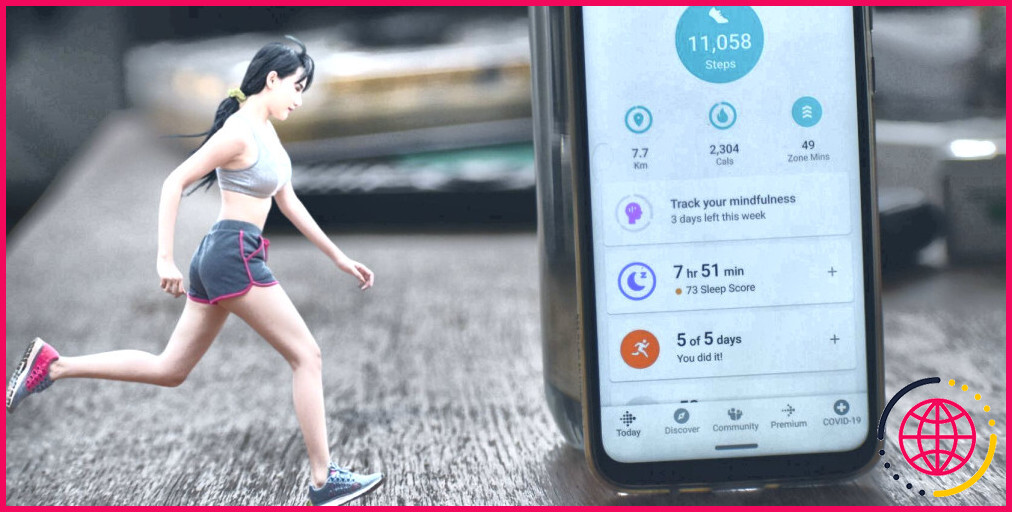

Si vous avez déjà essayé d’obtenir en forme, vous reconnaissez exactement comment il peut être difficile de s’en tenir à un programme, ainsi que la facilité avec laquelle il est…

Le printemps est le meilleur moment pour nettoyer en profondeur toute votre résidence, à l’intérieur comme à l’extérieur, en se concentrant sur la prise en charge des endroits oubliés et…

Avez-vous reçu un message d’accusé de réception d’un ami ou d’un étranger qui prétend : « Regardez, il vient de mourir ? Je comprends que vous le connaissez. Alors, désolé ! » ? L’expéditeur peut également…

L’analyse de vulnérabilité est un élément vital de la cybersécurité contemporaine ainsi que Nessus est un outil populaire qui fournit une solution étendue pour les analyses de vulnérabilité. C’est un…

Le paysage en ligne est jonché de différentes sortes de malwares, dont la plupart ont la possibilité de vous nuire d’une manière ou d’une autre. Cependant, parmi toutes les souches…

Si vous avez besoin d’envoyer des détails sensibles à quelqu’un, compter sur les messages texte, les transporteurs instantanés ou les emails signifie que vous courez le risque d’être piraté. Cependant,…

Il y a dix ans, un VPN vous donnerait un accès crypté au net, mais il serait certainement en proie à des problèmes. Il serait éventuellement assez coûteux, aussi. Les…

Les pirates ciblent les systèmes de jeux et aussi de paris en utilisant la porte dérobée Ice Breaker et des techniques d’ingénierie sociale. Le malware Ice Breaker met en danger…

Les sites web et les apps ont souvent besoin de la saisie des utilisateurs pour remplir pleinement leur fonction. Si un site Web permet aux utilisateurs de s’abonner, ces derniers…

Que vous vouliez lire les nouvelles, discuter de votre passe-temps, essayer de trouver des suggestions ou parler de votre groupe préféré, vous n’avez pas besoin de chercher encore plus loin…

La connexion de votre PC Windows d’un autre endroit à un système informatique hôte utilise la procédure de communication réseau propriétaire de Microsoft appelée Remote Desktop Protocol (RDP). TCP 3389…

Quel est le tout premier point que vous feriez certainement si vous avez besoin de convertir un fichier d’un format à un autre ? Vous feriez très probablement une recherche…

Le terme » liste noire d’IP » vous est très probablement familier si vous êtes un administrateur web ou si vous gérez un site web. Les adresses IP sont mises…

Qwant et DuckDuckGo sont deux moteurs de recherche Internet axés sur la confidentialité qui promettent de ne pas vous suivre à la trace. Une partie essentielle de leur attrait est…

En tant que travailleur à distance, il est opportun que vous soyez attentif aux menaces de cybersécurité. Vous devez vérifier vos réseaux Wi-Fi pour vous assurer qu’ils sont suffisamment sans…

Cloudflare WARP est pratiquement un VPN, pourtant il n’est pas spécifiquement comme n’importe quelle solution VPN d’entreprise. Alors, qu’est-ce qui le distingue ? Comment fonctionne-t-il ? Devriez-vous l’utiliser plutôt que…

Le courrier électronique est le principal moyen de communication de millions de personnes dans le monde. Mais avec autant de données transférées par email et la prévalence du piratage et…

Une attaque Sybil a lieu lorsqu’un individu s’attaque à de nombreuses fausses identifications, appelées Sybils, pour perturber ou acquérir autrement le contrôle d’un réseau. Avec la multiplication des moyens de…

Lorsqu’il s’agit de choisir des victimes pour la cybercriminalité, les délinquants reconnaissent que toute récompense potentielle est plus importante de la part d’une organisation ou d’une entreprise que d’une personne.…

Une pop-up McAfee est-elle apparue arbitrairement sur votre écran pour vous informer que votre abonnement a pris fin et que votre système risque d’être infecté ? Si vous utilisez les…

Votre navigateur internet est votre toute première ligne de défense contre les logiciels destructeurs, les trackers qui portent atteinte à la vie privée, les publicités irritantes, ainsi que de nombreux…

Tous les réseaux et systèmes d’exploitation, quel que soit leur degré exact de sophistication ou de sécurité, présentent des problèmes et des susceptibilités qui peuvent être manipulés par des vedettes…