L’examen d’infiltration est une partie indispensable de l’exercice de protection de chaque organisation. Vous pouvez supposer qu’un examen d’infiltration est un processus simple et facile sans autres sous-groupes, pourtant ce…

Si vous possédez un smartphone Android, vous avez probablement vu des références aux données Google Play et aux services Google Play, que ce soit en utilisant votre téléphone ou en…

Il existe tellement de technologies qu’il est facile de confondre deux d’entre elles. Cela peut souvent être le cas avec RDP et VPN, deux protocoles qui ont des dynamiques et…

Il y a des tas de navigateurs internet disponibles, certains plus populaires que d’autres, mais seuls quelques-uns peuvent vraiment être considérés comme sûrs et privés. Brave ainsi que le navigateur…

Microsoft a effectivement mis en garde ses clients contre une vague néfaste d’attaques de phishing AiTM qui ont actuellement influencé plus de 10 000 organisations. Les assauts se sont produits…

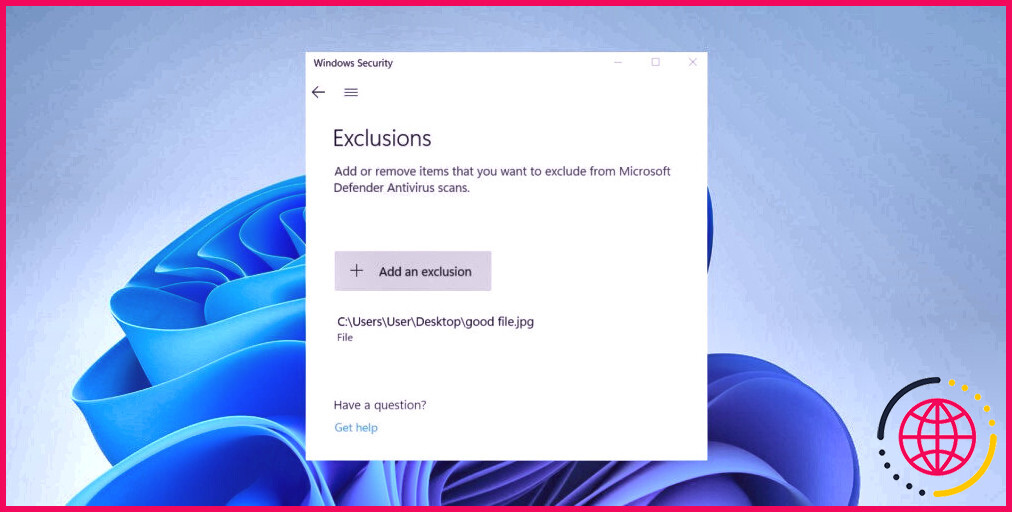

Windows mise beaucoup sur la sécurité, et grâce à Microsoft Defender – anciennement connu sous le nom de Windows Defender – les utilisateurs ont accès à un programme anti-malware intégré…

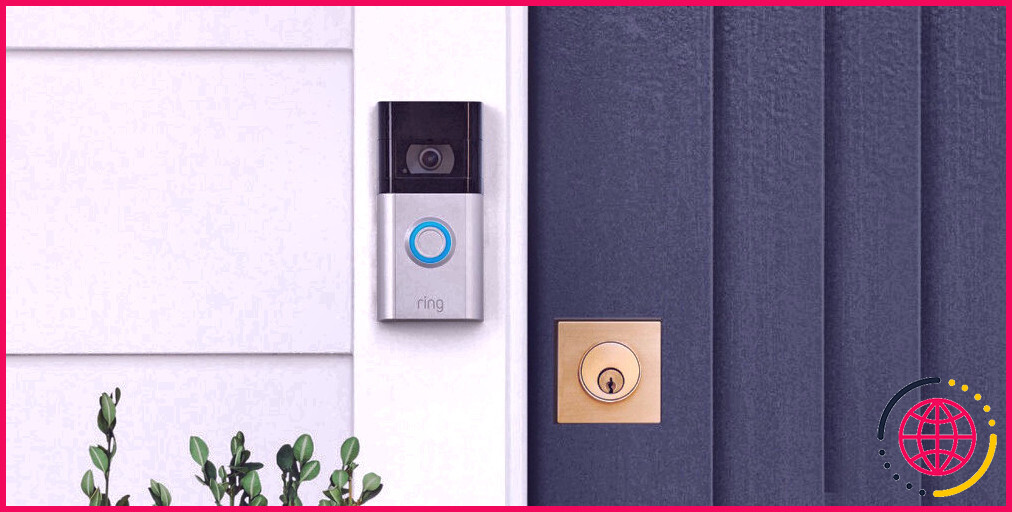

Alors que la technologie devient de plus en plus disponible pour chacun d’entre nous, des produits comme les buzzers sages ont réinventé la protection des maisons sages. Ces gadgets significativement…

Le cryptage des données est le moyen initial et le plus efficace de préserver la confidentialité des informations et des renseignements. C’est la méthode la plus simple pour garantir que…

Bluetooth est un attribut pratique et de plus en plus crucial, car de plus en plus de téléphones perdent leur port casque. Néanmoins, il peut également ouvrir la porte à…

Avez-vous déjà entendu parler du terme » cyber-soldat » ? Ce sont des cyberpunks militaires qui font un travail remarquable. De la sauvegarde des infrastructures vitales de la nation au…

Comme notre dépendance à la technologie moderne augmente avec le temps, les cybercriminels restent pour manipuler de plus en plus les personnes non averties via leurs gadgets. Cela peut se…

Chaque jour, les cyberpunks du monde entier trouvent et exploitent de toutes nouvelles susceptibilités dans les sites web, les applications et aussi l’architecture des systèmes. Un point caractéristique de tous…

Le balayage des ports est une technique précieuse pour diagnostiquer les problèmes de connexion. Néanmoins, les pirates l’utilisent également pour découvrir les facteurs d’accès au réseau. C’est pourquoi il est…

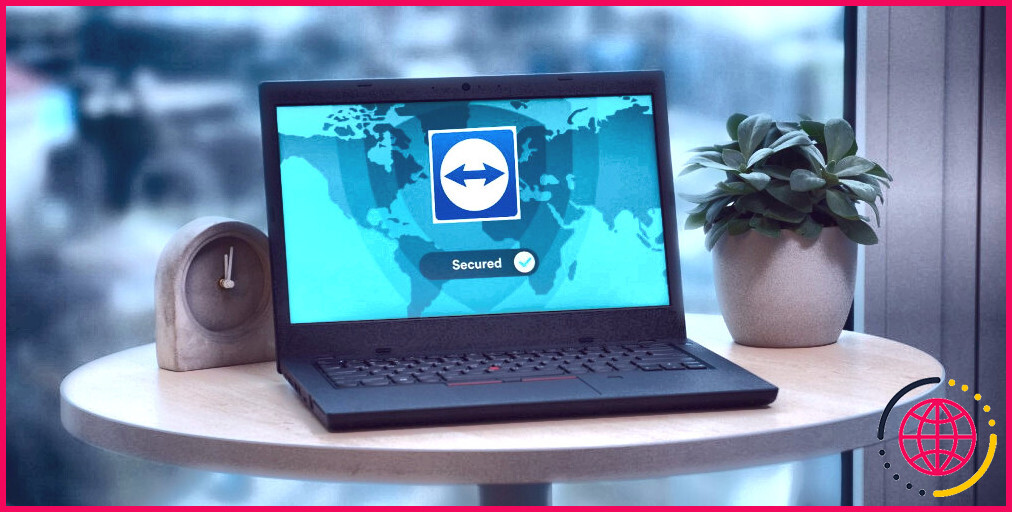

TeamViewer est juste l’un des logiciels d’accès à distance les plus populaires. Vous pourriez localiser TeamViewer pour être un programme étonnant pour obtenir l’accessibilité à distance. Néanmoins, c’est un moyen…

PayPal fait partie des méthodes de remboursement les plus recommandées en raison de ses antécédents historiques en tant que moyen sûr d’acheter et de vendre des produits ou des services…

La liste blanche, la liste noire et la liste grise (parfois graylisting) font partie intégrante du paysage de la sécurité des organisations, des industries et même des gouvernements d’aujourd’hui. Malgré…

Le net est un fil conducteur habituel aidant les personnes ainsi que les organisations du monde entier à rester connectées quotidiennement. Cependant, dans certains cas, les entreprises technologiques se découvrent…

L’authentification à deux facteurs est une mesure de sécurité simple et efficace, présente sur toutes les plateformes, des banques aux réseaux sociaux. Cependant, si votre téléphone fait partie du processus…

Alors que le net est crucial et pratique dans presque tout ce que vous faites, il y a toujours le problème des cyber-dangers. Les cyberrisques, y compris les violations de…

Les attaques de ransomwares augmentent et pour les victimes de ces crimes, c’est un problème coûteux. Pour les stars de l’autre côté, cependant, le modèle offre de toutes nouvelles méthodes…

Peppering n’est pas seulement un mot relatif aux capacités culinaires; il s’agit en outre d’une procédure de cryptographie importante pour la sécurité des mots de passe. Il est nécessaire que…

Le net peut sembler être un outil sans visage, mais il n’est pas aussi sans visage que la plupart des gens le pensent. Les cyberspécialistes peuvent utiliser des capteurs IP…

Android et aussi iOS sont les principales plates-formes mobiles aujourd’hui, et chacune d’elles a son facteur de vente. Android et Apple continuent de mettre à jour leur confidentialité ainsi que…

La sécurité des mots de passe est un élément essentiel de la cybersécurité. Les mots de passe sont utilisés partout. Lorsque vous vous connectez directement à un compte, vous accédez…

Discord est une plate-forme extrêmement préférée pour les zones en ligne, les fabricants d’électronique et également les entreprises, ainsi que pour se mêler dans son ensemble. Cependant, comme tout autre…

Nous sommes dans une période de connectivité Internet où chaque personne a une identité en ligne. Les entreprises ainsi que les entreprises profitent de cette opportunité pour étendre la portée…

Le balayage des ports est un élément fondamental du dépistage des infiltrations. Il vous permet de reconnaître et de manipuler les susceptibilités dans les sites, les applications mobiles ou les…

Bien que vous ne le voyiez peut-être pas par vous-même, une grande partie des informations qui circulent dans l’espace numérique sont transformées ou codées en différents types. Deux procédures cryptographiques…

Avec l’apparition quotidienne de nouveaux risques en ligne, vous devez rester au courant des toutes nouvelles failles de sécurité. Et parce que vous examinez ceci, vous reconnaissez probablement actuellement que…

Alors que les fraudeurs par hameçonnage créent en permanence des moyens innovants pour tromper les utilisateurs de Gmail afin qu’ils révèlent leurs mots de passe, l’authentification à deux facteurs (2FA)…