Le courrier électronique est aujourd’hui le principal moyen par lequel les entreprises interagissent avec nous, qu’il s’agisse de notifications de connexion, de matériel de marketing ou de spam. On nous…

Les faux vendeurs et les escrocs sont partout. Et malheureusement, plus sur internet que n’importe où ailleurs, Instagram compris. Il peut être difficile d’identifier ces arnaqueurs, surtout si vous n’avez…

Quelqu’un peut-il accéder à votre appareil même lorsqu’il est éteint ? La réponse est effrayante : oui. À une époque où l’accès à distance est de plus en plus courant,…

Les systèmes d’exploitation sont souvent négligés, mais ils jouent un rôle essentiel dans la protection de votre univers numérique. Bien qu’aucun système d’exploitation ne soit invincible face aux menaces, le…

Alors que vous êtes probablement habitué à ce que l’afficheur de votre téléphone vous indique qui vous appelle, il se peut que vous voyiez parfois à la place un message…

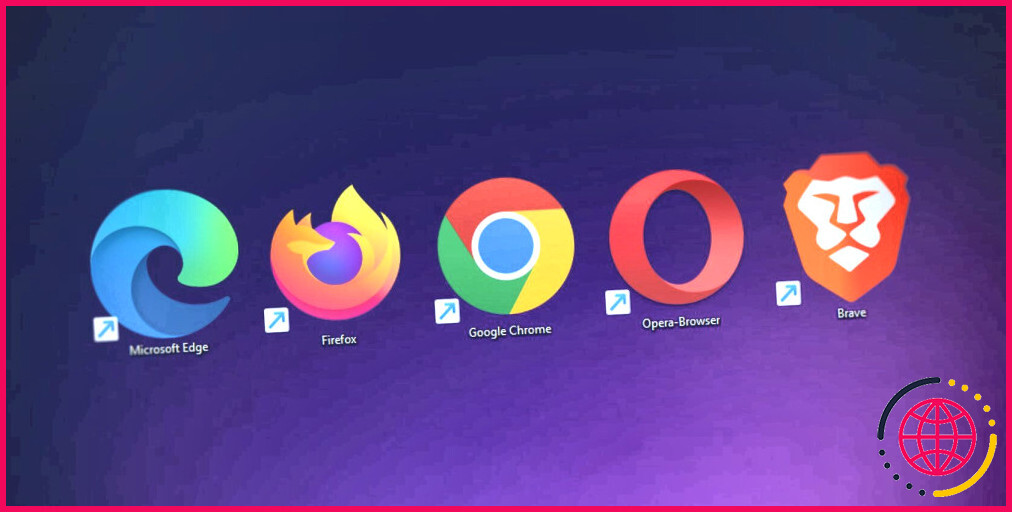

Lorsque vous surfez sur le web, que ce soit sur votre ordinateur portable, votre PC ou votre smartphone, il est facile de se retrouver sur un site web illégitime ou…

Le service de messagerie courte (SMS) est un élément essentiel de la communication mobile depuis les années 1990, date à laquelle il a été commercialisé sur les réseaux cellulaires du…

Principaux enseignements Les utilisateurs ont vu des publicités personnalisées sur des sujets qu’ils avaient abordés, ce qui les a amenés à penser que leur téléphone écoutait leurs conversations. Bien qu’il…

Imaginez un moteur de recherche comme Google, mais au lieu du contenu du site web, il vous montre la technologie qui gère le contenu. C’est ce que propose ZoomEye. Pour…

Les mots de passe sont omniprésents. Ils garantissent que nous seuls (ou les personnes que nous autorisons) pouvons accéder à nos informations et à nos biens privés, qu’il s’agisse d’argent…

Une vulnérabilité critique dans le codec WebP a été découverte, obligeant les principaux navigateurs à accélérer les mises à jour de sécurité. Cependant, l’utilisation généralisée du même code de rendu…

Toutes les entreprises stockent de grandes quantités de données privées. Il s’agit principalement d’informations sur les clients, mais aussi de détails exclusifs sur leurs produits et services. Lorsque ces données…

Même si vous n’avez pratiquement aucune connaissance en matière de cybersécurité, vous êtes probablement conscient de l’importance d’utiliser des mots de passe robustes. C’est ce qu’on appelle l’entropie des mots…

Pour tous ceux qui souhaitent personnaliser leur expérience de navigation, la gestion des extensions de navigateur est une tâche de routine. LastPass est une extension de navigateur populaire, un gestionnaire…

Les VPN s’appuient sur le cryptage pour fournir aux utilisateurs un service sécurisé. Mais comment savoir si un VPN crypte votre trafic en ligne ? Comment savoir si un cryptage…

Alors que nous sommes de plus en plus interconnectés grâce à la technologie, la vulnérabilité de nos appareils aux cyberattaques ne cesse de croître. L’une de ces menaces est l’attaque…

Principaux enseignements Vérifiez l’utilisation de la batterie : Si votre batterie est constamment faible ou si vous remarquez une utilisation inhabituelle, votre téléphone est peut-être piraté. Recherchez les applications inconnues…

Avoir un site web peut vous apporter beaucoup, qu’il s’agisse de renforcer votre présence en ligne ou de développer votre activité. Mais comme les sites web jouent un rôle de…

Vous avez probablement vu la voiture de Google équipée d’une caméra, qui prend des photos pour le mode Street View. Il est incroyable que nous puissions utiliser un ordinateur ou…

Si vous connaissez les VPN, vous savez que leur objectif principal est de crypter vos données en ligne et de masquer votre adresse IP. Mais votre fournisseur de VPN recueille…

Les fenêtres publicitaires intempestives sont la pire des publicités car elles sont intrusives et affectent directement l’expérience de l’utilisateur sur votre téléphone Android. Si des publicités apparaissent sans cesse sur…

Aussi improbable que cela puisse paraître, la nouvelle de l’enlèvement d’un être cher est incroyablement angoissante et accablante. Vous êtes choqué, paniqué et effrayé. C’est un moment où les émotions…

On parle beaucoup de la nécessité d’être prudent en matière de sécurité lorsque l’on utilise un réseau Wi-Fi public, car les criminels peuvent facilement le compromettre. Mais savez-vous que votre…

Les script kiddies peuvent donner l’impression d’être des adolescents espiègles et mal intentionnés. C’est souvent le cas, mais les script kiddies ne sont pas forcément des jeunes aux intentions malveillantes.…

Lorsque nous sommes confrontés à de fausses informations, l’une des deux choses suivantes peut être en cause : la désinformation ou la mésinformation. Ces termes sont souvent utilisés de manière…

Si les crypto-monnaies présentent de nombreux avantages, cette industrie a également un côté plus illicite. Les crypto-monnaies sont devenues populaires parmi les cybercriminels qui cherchent à blanchir de l’argent et…

Il n’existe pas de système entièrement sécurisé. Le test de pénétration, abrégé en pentesting, est une procédure de test spécialisée qui consiste à scanner, évaluer et renforcer tous les éléments…

Vous avez été victime d’une escroquerie en ligne et vous ne savez pas ce que vous devez faire ? Ne paniquez pas ; il y a plusieurs choses que vous…

L’authentification multifactorielle ajoute des couches de sécurité supplémentaires aux services en nuage, mais elle n’est pas toujours infaillible. Des personnes effectuent désormais des attaques de type « pass-the-cookie » pour contourner l’AMF…

Quelqu’un a-t-il secrètement utilisé votre ordinateur ? Qu’est-ce qu’il a regardé ? Votre ordinateur portable n’est pas là où vous l’avez laissé. Votre bureau est en désordre. Ce problème peut…