Saviez-vous que les forces de l’ordre peuvent vous arrêter pour un délit cybernétique que vous n’avez pas commis ? Cela peut arriver si un cybercriminel crée un faux compte avec…

Les tickets Kerberos rendent l’internet plus sûr en permettant aux ordinateurs et aux serveurs d’un réseau de transmettre des données sans avoir à vérifier leur identité à chaque étape. Cependant,…

Tout le monde devrait déjà savoir à quel point il est important d’utiliser des mots de passe forts. Idéalement, vous devriez avoir un mot de passe différent pour chaque compte,…

Dans des pays comme les États-Unis et le Royaume-Uni, de nombreuses informations circulent sur nos maisons. Certaines de ces informations sont publiques et accessibles à tous, mais une grande partie…

Grâce aux services bancaires sur smartphone, il est désormais plus facile d’effectuer des transactions que de se rendre dans une banque physique. Les services bancaires mobiles offrent une grande commodité…

Le piratage n’est pas une mauvaise chose en soi. C’est le motif du piratage qui détermine le camp dans lequel vous vous situez. Les cybercriminels ont bâti des carrières fructueuses…

La preuve par l’absence de connaissance (ZKP) gagne en popularité ces derniers temps pour diverses raisons. Elle permet de vérifier des informations sans divulguer les données sous-jacentes, offrant ainsi un…

Le travail en équipe bleue consiste à créer et à protéger un environnement de sécurité et à réagir aux incidents qui menacent cet environnement. Les opérateurs de cybersécurité de l’équipe…

Disposer d’une défense unique en matière de cybersécurité ne garantit pas une sécurité totale, car les pirates informatiques continuent de concevoir de nouveaux moyens de s’infiltrer. Ils ont compris que…

Kamo a été lancé en 2020 pour améliorer les avantages existants de CCleaner en matière de confidentialité en ligne, comme la suppression des cookies de suivi et des données de…

Beaucoup d’entre nous choisissent de stocker leurs mots de passe sous forme numérique pour gagner de l’espace, du temps et de l’agitation. Mais il n’existe pas qu’une seule méthode de…

Tout le monde n’a pas 10 dollars à dépenser chaque mois pour un abonnement à Netflix. Les sites de streaming viennent à la rescousse en vous permettant de regarder vos…

KeePassXC appartient à la famille KeePass de puissants gestionnaires de mots de passe libres et gratuits. La version originale de KeePass est disponible pour Windows, mais KeePassXC fonctionne de manière…

Comment les pirates informatiques attaquent-ils les systèmes à l’aide de virus et de logiciels malveillants ? Parfois, il s’agit d’un ransomware ; parfois, il s’agit d’une attaque qui consomme les…

Avez-vous reçu un courriel censé provenir de Facebook et indiquant que votre compte nécessite une sécurité avancée grâce à Facebook Protect ? Ce courriel vous incitera probablement à activer Facebook…

Le red teaming est l’action de tester, d’attaquer et de pénétrer les réseaux, les applications et les systèmes informatiques. Les « red teamers » sont des pirates éthiques engagés par des organisations…

Les criminels essaient toujours de mettre la main sur votre argent durement gagné, et leur dernière astuce est simple : envoyer une facture légitime via PayPal pour un article de…

Il est difficile d’imaginer la vie sans nos applications préférées. Les applications offrent de nombreux avantages, qu’il s’agisse de faciliter la communication, de gérer les finances ou de tout ce…

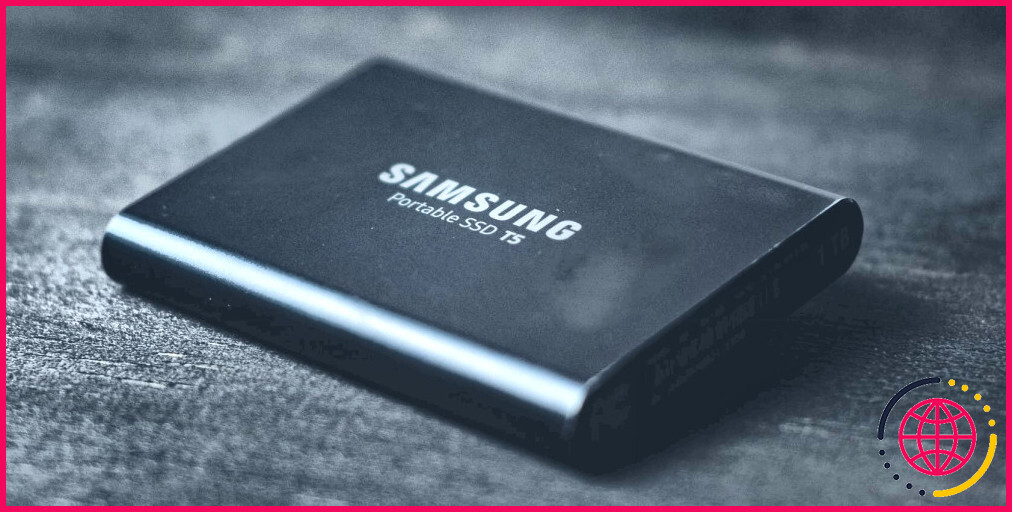

Un événement peut rapidement remplir votre appareil de centaines de photos et de vidéos, vous laissant avec peu d’espace de stockage. Dans ce genre de situation, le stockage sur le…

À une époque où la technologie progresse à un rythme effréné, nous nous retrouvons à mettre à niveau nos appareils plus fréquemment que jamais. Qu’il s’agisse d’un nouvel ordinateur portable,…

La cybersécurité, comme tout autre domaine, a son propre jargon, et la précision dans l’utilisation de ses termes est importante. Le risque, la vulnérabilité et les menaces sont trois des…

À l’époque où l’internet était encore jeune, le piratage informatique était un art de précision. Comme il y avait moins de propriétaires d’ordinateurs, les pirates pouvaient « sentir » les victimes potentielles…

Il n’est pas toujours facile de faire ses achats en ligne en toute sécurité. Pour chaque site légitime et réputé, des centaines de sites veulent prendre votre argent et s’enfuir,…

La sécurisation de vos actifs numériques s’apparente à un marathon. Alors que vous pensez avoir distancé les cybercriminels, vous les retrouvez juste derrière vous, essayant de vous devancer jusqu’à la…

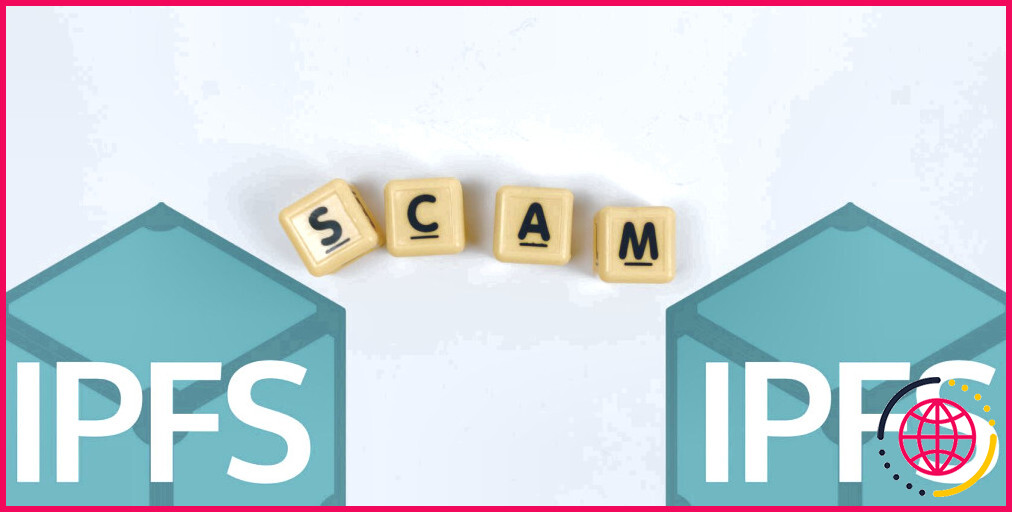

Les techniques d’hameçonnage n’ont cessé d’évoluer, notamment avec l’introduction de nouvelles technologies de pointe. Bien que le système de fichiers interplanétaire (IPFS) offre de nombreux avantages, il permet également aux…

L’authenticité est difficile à obtenir sur l’internet, et nulle part ailleurs cela n’est plus évident que dans les courriels. Un message qui semble provenir de votre banque, de votre prestataire…

La manière la plus dangereuse dont les pirates informatiques peuvent voler vos données en ligne est de le faire passivement plutôt qu’activement. Comme ils travaillent silencieusement en arrière-plan et collectent…

Des centaines de millions de personnes utilisent PayPal pour envoyer et recevoir de l’argent. Ce service simplifie la manière dont vous pouvez acheter des produits et des services, ainsi que…

Si vous souhaitez échanger des crypto-monnaies, vous aurez besoin d’au moins une adresse de portefeuille. Ces adresses sont utilisées pour donner à chaque utilisateur de crypto-monnaie un identifiant unique. Mais…

Imaginez que vous vous réveillez en découvrant que votre système a été piraté et que vos données sensibles ont été compromises. La situation est encore pire s’il y avait d’autres…