Le modèle économique du piratage : Comment les attaquants gagnent 20 millions de dollars par mois

À l’époque où l’internet était encore jeune, le piratage informatique était un art de précision. Comme il y avait moins de propriétaires d’ordinateurs, les pirates pouvaient « sentir » les victimes potentielles avant de les pirater. Il s’agissait simplement de pirater, de ne pas se faire repérer tout en volant des données, puis de les vendre ou de demander à la victime de payer une rançon pour les données volées.

Mais l’art de la précision s’est transformé en chalutage. Pour la plupart des pirates, la reconnaissance d’une victime potentielle ne vaut tout simplement pas la peine d’y consacrer du temps ou des efforts. Les pirates doivent maintenant tirer tout le profit possible d’une capture réussie. Même après cela, il existe un marché pour les déchets. Le pirate informatique moderne est un homme d’affaires.

Cinq modèles commerciaux utilisés par les pirates informatiques

Le piratage informatique est une grosse affaire. Les cybercriminels ont emporté environ 600 milliards de dollars à l’échelle mondiale en 2018, selon l’Institut de recherche sur les technologies de l’information et de la communication (IRIS). Centre d’études stratégiques et internationales (CSIS). À titre de comparaison, ce butin représentait près de 30 fois le budget de la NASA la même année. Ce chiffre ne fera probablement qu’augmenter, ce qui est excellent pour les pirates informatiques, mais pas pour les victimes.

Les pirates informatiques ont aussi des factures, comme tout le monde. Beaucoup emploient leurs compétences en travaillant comme consultants en sécurité, chasseurs de vulnérabilités, ou même dans des emplois tangentiellement liés à leurs compétences. Pour un pirate informatique qui n’est pas employé par un État, une entreprise ou un groupe, l’argent du piratage provient de cinq sources principales.

1. La création de logiciels malveillants

Bien que cela en ait l’air, les techniques de fabrication de logiciels malveillants ne sont pas entourées de secret. N’importe qui – et il n’est pas nécessaire d’avoir des compétences particulières en matière de codage – peut fabriquer des logiciels malveillants en suivant les instructions qui abondent sur le web. Même l’intelligence artificielle aide à créer des logiciels malveillants.

La plupart du temps, il s’agit de copier-coller. Mais, bien sûr, la compréhension de la syntaxe du code est un plus, surtout si vous voulez ajuster les définitions de virus pour que votre nouveau logiciel malveillant échappe à une analyse superficielle. Par exemple, les instructions pour fabriquer des enregistreurs de frappe abondent en ligne. L’exemple que nous avons examiné dans le cadre de nos recherches ne comportait que 14 lignes de code écrites en C#.

La création de logiciels malveillants avancés qui échappent à la détection nécessite des compétences, du temps et des outils spéciaux. Tous les pirates ne disposent pas de ces outils. C’est pourquoi un pirate doté de ce trident se situe à un niveau élevé de la chaîne de valeur des logiciels malveillants en tant que service (Malware-as-a-Service – MaaS). En général, les logiciels malveillants sont préfabriqués et vendus sur le dark web. C’est rapide, pratique et moins risqué pour le créateur du logiciel malveillant. Mais il est possible de demander des logiciels malveillants personnalisés à un prix élevé. Après tout, il s’agit d’une entreprise.

2. Déploiement des logiciels malveillants

Les grandes entreprises passent souvent des contrats avec des particuliers ou des fournisseurs offrant des services de niche dans leur chaîne de valeur. Par exemple, Amazon a des partenaires de livraison à qui l’entreprise livre des colis. Ces derniers se chargent à leur tour d’acheminer les colis jusqu’à leur destination finale. La livraison de logiciels malveillants fonctionne de la même manière. Si vous étiez un pirate informatique à la petite semaine ou quelqu’un qui a appris à pirater pour faire des farces à ses amis, le déploiement d’un logiciel malveillant pourrait être aussi simple que de télécharger le fichier malveillant sur un réseau de partage de fichiers P2P ou de transférer le fichier de charge utile par USB.

Dans le secteur du piratage informatique, il existe des pirates dont l’expertise consiste à diffuser des logiciels malveillants. Ils connaissent le paysage numérique et les meilleurs itinéraires, tout comme les livreurs d’Amazon connaissent les communautés qu’ils desservent chaque jour. Les pirates qui ont une expertise en matière de diffusion n’ont pas besoin de savoir comment créer des logiciels malveillants ; ils peuvent en acheter ou s’associer à un créateur et partager le butin.

3. Recrutement de réseaux de zombies à louer ou à vendre

Un réseau de zombies est une armée d’appareils connectés à Internet utilisés pour des cyberattaques coordonnées à grande échelle. Les pirates recrutent des botnets en infectant des appareils avec des logiciels malveillants et en les utilisant pour relier les machines infectées. Une fois recrutés, les pirates donnent des ordres à un botnet par l’intermédiaire de nœuds de commande et de contrôle – des canaux de communication qui permettent aux pirates d’éviter les retours en arrière.

Pourquoi des réseaux de zombies ? L’utilisation d’un petit nombre d’ordinateurs pour mener une attaque permet de démasquer rapidement un cyberattaquant. Bien entendu, vous remarquerez que votre ordinateur est constamment en surchauffe en raison d’une charge de travail importante. Et il pourrait être facile pour une entité disposant des ressources nécessaires de remonter jusqu’à un attaquant. Les réseaux de robots aident les attaquants à répartir la charge de travail. Et comme les robots sont disséminés dans le monde entier, les attaquants peuvent éviter d’être détectés. L’utilisation de couches de nœuds de commande et de contrôle rend la dissimulation encore plus facile.

Les botnets ont été utilisés pour des choses simples, telles que les fraudes au clic, les fraudes au follower et au like sur les médias sociaux, et les campagnes de spam par e-mail. Les attaquants les ont également utilisés pour des tâches plus lourdes comme les attaques par déni de service distribué (DDoS), le cryptomining illicite et les escroqueries par hameçonnage à grande échelle.

Recruter des botnets n’est pas une sinécure. Tout d’abord, les pirates doivent trouver des vulnérabilités dans les ordinateurs, les smartphones et les appareils de l’internet des objets (IoT) qu’ils souhaitent recruter. Ensuite, ils doivent créer des logiciels malveillants qui infectent spécifiquement ces appareils et ne sont pas détectés. Enfin, ils peuvent utiliser le réseau de zombies ou le vendre.

En général, les réseaux de zombies se vendent en moyenne 20 $ pour 1 000 si les hôtes sont situés dans le monde entier. À partir de là, il y a une majoration pour les réseaux de zombies situés dans des lieux géographiques spécifiques. Les hôtes provenant de l’Union européenne coûtent en moyenne 60 dollars pour 1 000. Le prix courant des hôtes américains est d’environ 120 dollars pour 1 000, comme l’indique le rapport de ThreatPost. Bien sûr, il y a une réduction pour l’achat en gros. Par ailleurs, le prix de détail des bots individuels peut aller de 0,02 $ à 0,50 $ (d’après Securelist) sur le marché noir.

Le jeu en vaut-il la chandelle ? Pour les pirates qui réussissent, oui ! L’achat d’un botnet de 30 000 hôtes coûte entre 600 et 3 000 dollars. Une attaque DDoS avec ce réseau de zombies peut rapporter 26 000 dollars par mois, selon un rapport d’enquête de la Commission européenne. rapport du MIT. Les fraudes bancaires réussies peuvent rapporter jusqu’à 20 millions de dollars par mois. Si l’on déduit les frais d’exploitation, la marge bénéficiaire n’est pas un changement de poulet. Mais, bien sûr, c’est à condition que le hacker réussisse.

4. Vendre les données volées sur le marché noir

Le piratage pour faire une farce ou se faire remarquer est toujours en vogue, mais pourquoi risquer des années de prison pour rien ? Les pirates entreprenants créent des logiciels malveillants qui recherchent des documents sur les appareils infectés, font des copies de ces fichiers et chiffrent le disque dur pour verrouiller l’accès à la victime.

Si l’appareil infecté appartient à un administrateur ou à un employé de l’entreprise ayant accès à des données sensibles et inestimables, c’est un coup dur. Les pirates peuvent s’emparer des secrets d’entreprise, de la propriété intellectuelle et des données personnelles et financières.

Les données personnelles et financières volées sont recherchées par d’autres cybercriminels qui les utilisent pour usurper des identités. Pour les secrets d’affaires et la propriété intellectuelle, l’espionnage d’entreprise et le cyberterrorisme constituent un marché tout trouvé.

5. Le chantage à l’égard des victimes

Si un pirate obtient des fichiers sensibles ou compromettants d’une machine infectée, il peut compter sur le désespoir de la victime pour l’extorquer. Parfois, les données volées sur un appareil ne valent pas grand-chose sur le marché noir. Dans ce cas, les attaquants verrouillent généralement l’accès des victimes à leur appareil. Si les tentatives en solo de la victime pour supprimer le logiciel malveillant échouent, il y a de fortes chances qu’elle paie pour obtenir la clé de décryptage.

Ce que vous pouvez faire pour empêcher l’exploitation

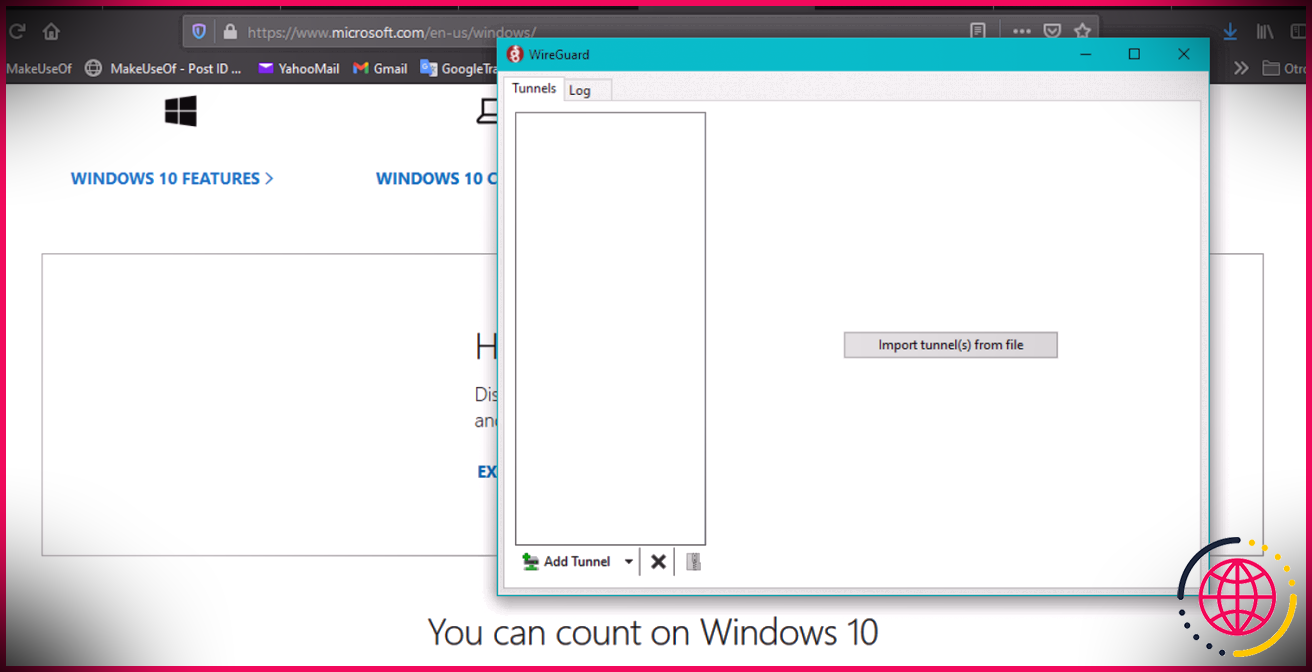

Les vulnérabilités des applications, du système d’exploitation et du réseau permettent aux pirates de s’introduire dans votre ordinateur pour recruter un hôte involontaire ou voler des données. Vous pouvez réduire les chances de réussite d’un piratage en mettant à jour vos applications et votre système d’exploitation dès que des correctifs sont disponibles. Dans la plupart des cas, vous pouvez configurer votre appareil et vos applications pour qu’ils installent automatiquement les mises à jour de sécurité.

Il en va de même pour combler les failles du réseau. Pensez à utiliser des noms d’utilisateur uniques et des mots de passe forts pour votre Wi-Fi. Vous serez ainsi moins exposé aux attaques de type « wardriving » ou « Man-in-the-middle ». Vous pouvez également utiliser un logiciel anti-malware tel que Microsoft Defender si vous utilisez un PC Windows.

N’oubliez pas qu’il est important de conserver des sauvegardes de vos fichiers sensibles, éventuellement en utilisant le stockage en nuage, afin de vous prémunir contre les ransomwares. Google, Microsoft, Amazon et Apple proposent tous des services de stockage en nuage dotés d’une sécurité renforcée. Et si vous ne faites pas confiance aux grandes entreprises pour vos fichiers, il existe des fournisseurs de services de stockage en nuage sécurisés qui utilisent le cryptage à connaissance nulle.

Les pirates ont tout à gagner

Le pirate informatique entreprenant dispose de plusieurs options pour gagner de l’argent. Mais pour cela, il faut trouver, infecter et exploiter une victime. Le respect des meilleures pratiques en matière de cybersécurité vous aidera à réduire le risque d’être la vache à lait d’un pirate informatique.

S’abonner à notre lettre d’information

Combien gagne un hacker illégal ?

Quelle est la différence entre les hackers White Hat et Black Hat ?

Quelles informations les pirates informatiques volent-ils ?

Les pirates ciblent les sites dont les pratiques de sécurité sont vulnérables (comme le stockage de mots de passe en texte clair) et volent les données de compte de milliers, voire de millions d’utilisateurs à la fois. Il peut s’agir d’identifiants de connexion, de détails de cartes de crédit et de numéros de sécurité sociale (SSN).

Que font les pirates informatiques ?

Le piratage informatique fait référence aux activités visant à compromettre les appareils numériques, tels que les ordinateurs, les smartphones, les tablettes et même des réseaux entiers. Les pirates sont motivés par l’appât du gain, par la volonté de se faire remarquer ou simplement parce qu’ils le peuvent.

Quel type de pirate informatique peut utiliser ses compétences à la fois pour des objectifs bénins et malveillants à différents moments ?

Quel type de pirate informatique peut utiliser ses compétences à des fins à la fois bénignes et malveillantes à différents moments ? Les hackers « gris » sont généralement considérés comme ceux qui étaient auparavant des « chapeaux noirs » mais qui se sont réformés. Cependant, ils sont connus pour utiliser leurs compétences à des fins à la fois bénignes et malveillantes.