Comment pouvez-vous informer si votre téléphone est sur écoute ? Qu’on le veuille ou non, beaucoup d’entre nous se sont habitués à ce que nos téléphones soient espionnés – pas du…

Les AirTags d’Apple sont des appareils de surveillance numériques que vous pouvez utiliser pour ajouter et suivre des points tels que des bagages, des sacs à main, des secrets et…

Entrer vos qualifications chaque fois que vous souhaitez vous connecter à un système peut être épuisant, surtout lorsque vous vous connectez régulièrement au système. Vous pouvez également négliger vos mots…

Le bitcoin ainsi que d’autres crypto-monnaies sont devenus un outil central dans la boîte à outils des cybercriminels, les fraudeurs utilisant de plus en plus ces pièces pour laver de…

L’état des données affecte leur utilisabilité ainsi que leur efficacité. Étant donné que la valeur des informations diminue lorsqu’elles sont modifiées ou compromises, il est nécessaire de les maintenir en…

Avec les sites de médias sociaux, la livraison de nourriture, les finances, l’éducation et l’apprentissage, les jeux sur ordinateur en ligne et même les fonctions qui se déroulent en ligne,…

La crypto-monnaie a eu de nombreux résultats favorables dans le monde. Pourtant, étant donné son développement, il est également devenu une partie intégrante de la cybercriminalité. Avant son arrivée, les…

Lorsque vous entendez « atteinte à la sécurité », qu’est-ce qui vous vient à l’esprit ? Un hacker malveillant assis devant des écrans recouverts de texte numérique de style Matrix ? Ou un adolescent…

Vous êtes peut-être déjà au courant de la variété des serveurs DNS (Domain Name System). Alors que de nombreuses personnes continuent d’utiliser le serveur par défaut, d’autres choisissent un serveur…

Les mythes et les pratiques en matière de cybersécurité médiocres sont deux des plus grands défenseurs des violations de données de service contemporaines. Le manque de reconnaissance joue un rôle…

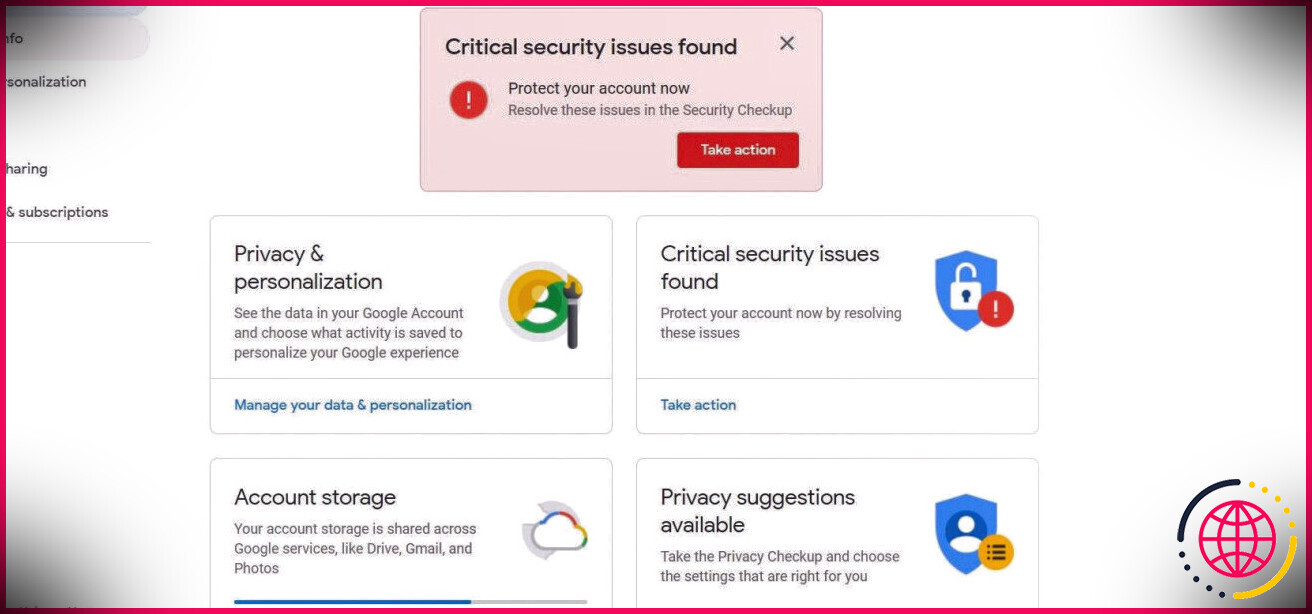

La protection de la sécurité numérique ainsi que la confidentialité doivent être au premier plan de l’esprit de chacun. De plus en plus de nos informations sensibles sont transportées et…

Lorsque les gens utilisent Internet, certains détails sont recueillis à leur sujet et utilisés à des fins publicitaires. Cependant, vous pouvez également vous demander si les agences gouvernementales pourraient enfreindre…

Avec les violations de données si courantes dans la société d’aujourd’hui, vous vous demandez peut-être si les célébrités sont plus exposées à de tels incidents. Voici un aperçu pour aider…

En 2019, le ministère de la Justice des États-Unis a soumis des accusations contre Maksim Yakubets à l’échelle nationale russe, offrant une incitation de 5 millions de dollars pour les…

Les grandes entreprises sont souvent agressées par des cyberpunks, donc avec une clientèle florissante, il n’est pas surprenant que Spotify soit également une cible pour les cybercriminels. L’une de ces…

Si vous pensez que les attaques de rançongiciels sont les plus dangereuses des cyberattaques, réfléchissez. Bien que très ruineux, vous pouvez au moins obtenir vos données cryptées après des négociations…

Récemment, vous auriez pu tomber sur CapCut, une application tendance dans l’App Store d’Apple et le Google Play Store. Il est très facile d’être influencé par l’attrait d’une application à…

Vous vous demandez si votre compte Snapchat est protégé ? Snapchat donne un certain nombre d’étapes dont vous pouvez avoir besoin pour protéger votre compte, tandis que les configurations de…

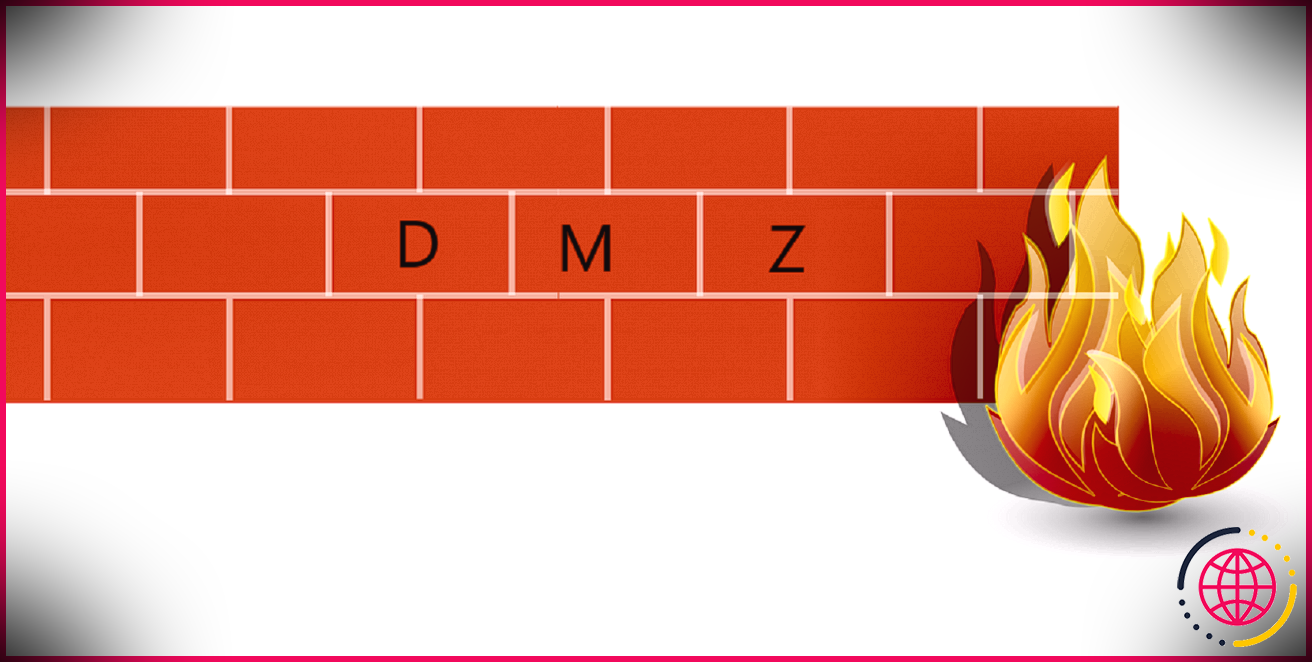

Que représente « DMZ » ? DMZ signifie zone démilitarisée, mais cela implique en réalité différents points dans différents mondes. Dans le monde réel, une DMZ est une bande de terre qui sert…

Il existe de nombreuses façons de protéger votre entreprise contre les cyberattaques en utilisant la technologie. Les systèmes de détection d’intrusion (IDS) sont une option fiable, mais choisir le bon…

Saviez-vous que si vous êtes en public avec votre lien Bluetooth activé, les personnes à proximité pourraient correspondre à leurs téléphones ainsi que télécharger et installer des photos à partir…

Selon AhnLab Security Emergency action Center (ASEC), le ransomware Magniber, qui a été utilisé pour cibler les victimes en exploitant les susceptibilités d’Internet Explorer en 2021, a trouvé son chemin…

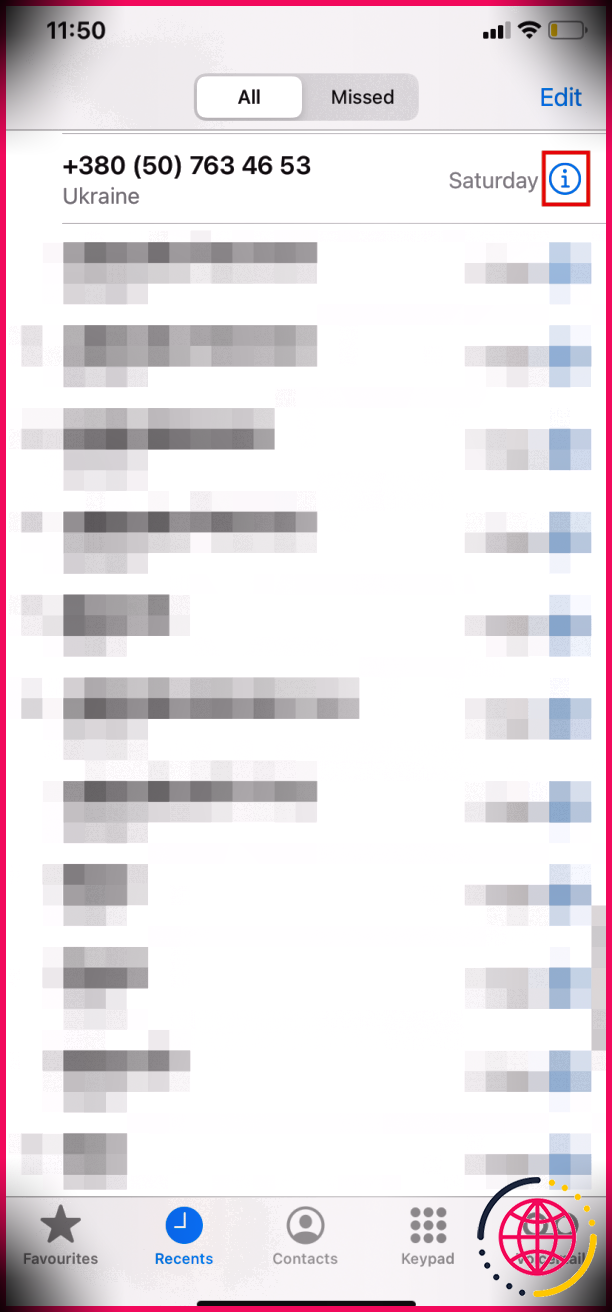

Les appels de spam sont devenus une nuisance massive. Parfois, vous pouvez même recevoir jusqu’à quatre ou cinq appels de ce type par jour, et c’est incroyablement ennuyeux. Heureusement, il…

Commencer un nouvel emploi et attendre longtemps pour obtenir toutes les connexions requises est quelque chose que nous avons tous vécu dans notre vie professionnelle. Aussi ennuyeux que cela puisse…

La demande de services de livraison de nourriture comme DoorDash a monté en flèche à la suite de la pandémie de coronavirus. Puisque nous donnons à ces applications un trésor…

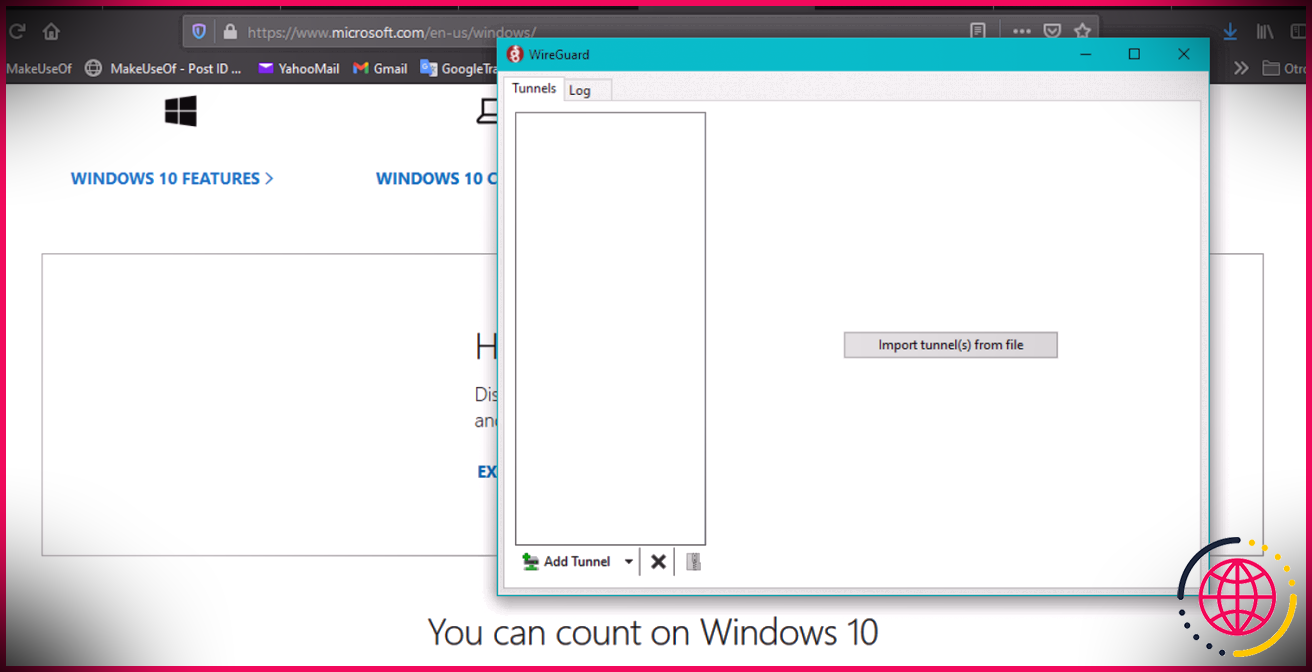

Visant à donner aux consommateurs un moyen simple d’utiliser un réseau privé virtuel (VPN), WireGuard est devenu tranquillement l’une des applications VPN les plus populaires depuis sa sortie à la…

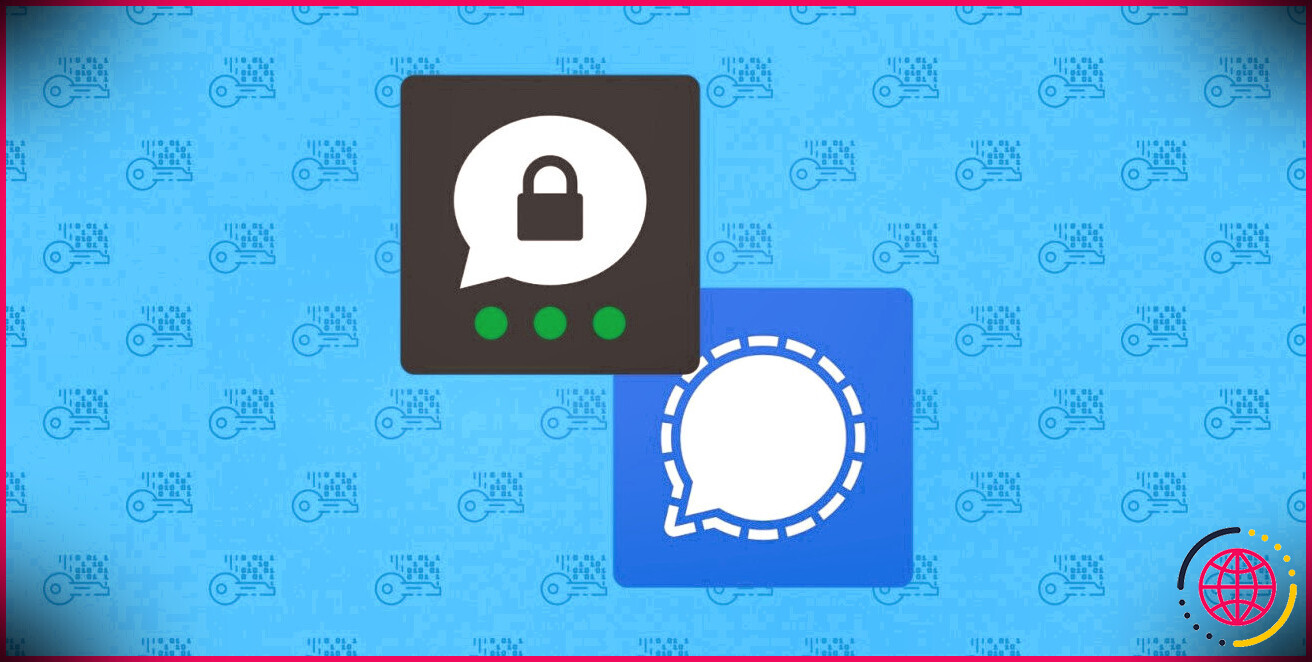

Avec l’augmentation de l’activité et des interactions numériques, plusieurs utilisateurs se concentrent sur les messagers axés sur la confidentialité. Signal et Threema sont deux des options populaires parmi les passionnés…

Bien que personne ne puisse nier les avantages offerts par les téléphones, ils vous exposent également à de nombreuses menaces potentielles. Les cybercriminels pensent souvent à de nouvelles fraudes pour…

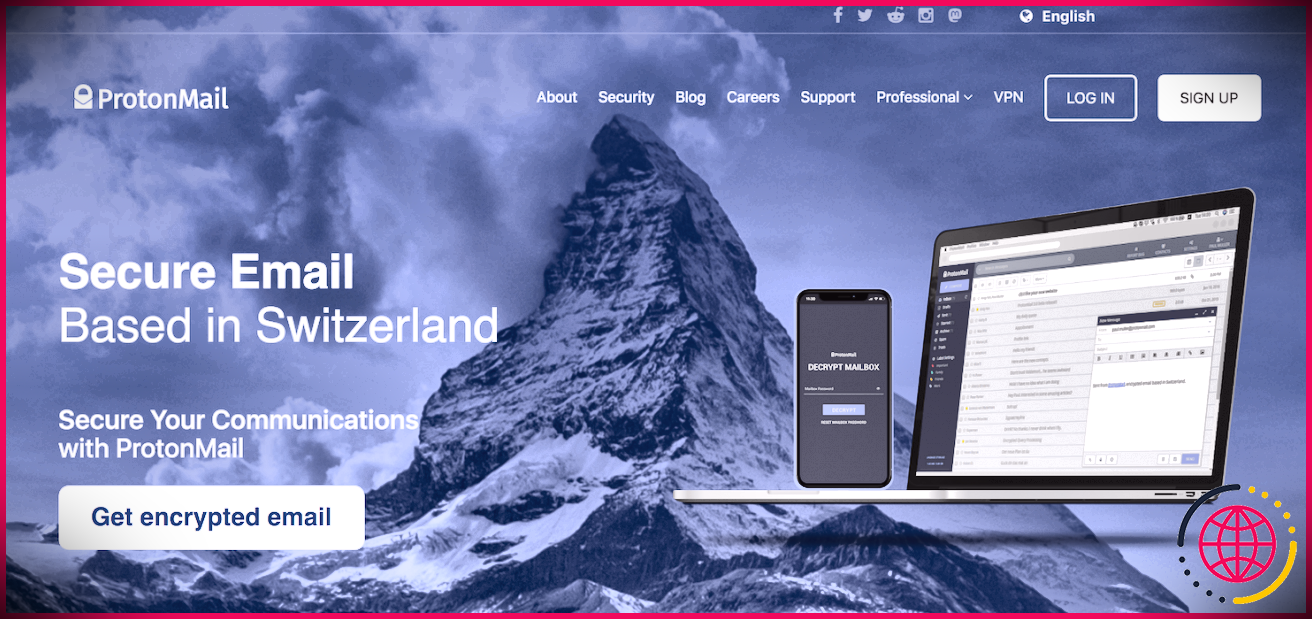

Il y a beaucoup de bonnes raisons de préférer utiliser un service de messagerie qui prend en charge la sécurité. Peut-être avez-vous besoin d’envoyer des informations confidentielles que vous ne…

Pour beaucoup d’entre nous, nos comptes PSN peuvent être l’une de nos connexions les plus anciennes. Les comptes PSN contiennent des informations sur d’innombrables heures de jeu, un certain nombre…